V roce 2015 jsem informoval o hacknutí automobilu Jeep Cherokee, kdy se dvěma etickým hackerům podařilo poslat na dálku onoho „džípa“ i s řidičem do příkopu. Tento útok bylo přitom možné vést na jakýkoliv Jeep, který byl zrovna v provozu, neboť byl jako moderní automobil připojen k internetu. Nyní je jasné, že nějaké problémy mají / měly i jiné značky: Hyundai, Genesis, Toyota, Honda, FCA, Nissan, Acura, Infiniti, Jaguar, Land Rover, Lexus, Subaru, Kia, Honda, Mercedes-Benz, BMW, Rolls Royce, Ferrari, Ford, Porsche…

Hyundai, Genesis

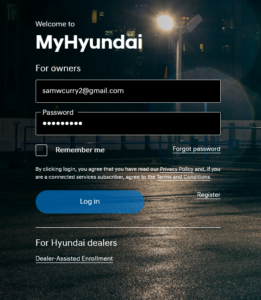

Všechna zjištění jsou výsledkem práce analytika Sama Curryho (twitter), který se hledáním chyb živí. První objev se týkal vozidel Hyundai a Genesis. Tam bylo nutné k provedení útoku znát e-mailovou adresu „oběti“, resp. majitele auta, přes kterou byla spárována mobilní aplikace MyHyundai či MyGenesis s automobilem. Pak stačilo využít nedokonalosti v registračním procesu a místo adresa@oběti.cz provést registraci s účtem adresa@oběti.cz%0d. Paradoxně, tento CRLF znak na konci způsobil, že došlo k registraci nového účtu, avšak tento se interně pároval na Hyundai / Genesis účet skutečné oběti. Tj. útočník byl schopen cizí auto vzdáleně odemknout, zamknout či nastartovat. Více u autora na twitteru v tomto vlákně.

Po novém roce pak Sam Curry vydal obsáhlý článek na svém blogu samcurry.net – o problémech u dalších značek.

Jenom lehký výcuc některých z nich:

BMW, Rolls Royce

Zde byly objeveny nedostatky v centrálním SSO, přes který zaměstnanci a dealeři přistupují k interním systémům. Mravenčí práce je dovedla až k možnosti vylistování všech zaměstnanců, objevení API pro vygenerování jednorázového hesla, kterého šlo vhodně využít k resetu hesla libovolného zaměstnance a k převzetí jeho identity. Útočník se tak mohl vydávat za kohokoliv z BMW, přičemž na blogu je demonstrován přístup do dealerského portálu s dokumenty ke všem prodaným automobilům…

Mercedes-Benz

Skrze umas.mercedes-benz.com si může zaregistrovat a vytvořit účet u MB kdokoliv z internetu, což je s ohledem na povahu služby OK, nicméně vlivem špatně nastaveného SSO je už horší, že tento účet můžete úspěšně použít i vůči portálu git.mercedes-benz.com, který je určen výhradně pro zaměstnance! Tj. zaměstnanci i uživatelé jsou vedeny v nějakém centrálním systému ala LDAP, avšak SSO to poněkud zapomnělo odlišovat… A co znamená mít přístup k firemnímu Githubu Mercedes-Benz? To snad ani nechtějte vědět 🙂

Ferrari

Zde se stala středobodem analýzy adresa api.ferrari.com a použití API na doménách pro dealery jako například cms-dealer.ferrari.com. Reverzní analýzou javaskriptu, který se tam používal k přihlašování, došlo až k vytvoření něčeho, co umožnilo:

- Převzít jakýkoliv uživatelský účet Ferrari (a stát se tak virtuálním majitelem cizího Ferrari).

- Dostat se k datům majitelů Ferrari.

- Vytvářet / spravovat i administrátorské účty v interním Ferrari CMS systému.

- …

Kia, Honda, Infiniti, Nissan, Acura

- Vzdálené zamknutí, odemknutí, nastartování, troubení automobilu pouze se znalostí jeho VIN kódu.

- Vzdálené odcizení účtu majitele skrze znalost VIN kódu.

- U KIA možnost vzdáleného přístupu k panoramatické 360 stupňové kameře a živého přenosu.

- …

V blogu lze najít i informace k dalším značkám. VW, Audi, Škoda či Renault tam zmiňován není, což ale může znamenat i to, že na analýzu těchto značek ještě nepřišla ta správná chvíle… Uvidíme, jisté je, že můj Renault z roku 2012 v ohrožení není 🙂

I love the idea! Thank you for sharing this.

AC Installation