Minulý týden oběhla média zpráva o aplikaci QRecorder pro chytré telefony Android, díky níž přišlo minimálně 5 lidí o téměř 2 milióny korun (stav k 26.9.2018 dle tiskové zprávy Policie ČR). Prostě jim útočníci „vyluxovali“ bankovní účty. Jaké si z toho vzít ponaučení?

Rekapitulace

Ještě pro rekapitulaci (bohužel/naštěstí jsem byl minulý týden na dovolené, tudíž se na viry.cz nepsalo):

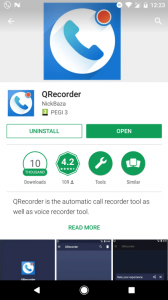

QRecorder je aplikace pro chytré telefony na bázi Androidu. Aplikace QRecorder byla dostupná na Google Play a kdokoliv si ji tak mohl do chytrého telefonu nainstalovat. Sloužila k nahrávání telefonních hovorů. Bohužel došlo k tzv. „trojanizaci“ aplikace QRecorder. Jinak řečeno, stále sloužila k nahrávání telefonních hovorů, po její aktualizaci (pravděpodobně v polovině září 2018) se ale začala pokoušet nainstalovat i škodlivý kód, který je antivirem ESET detekován jako Android/Spy.Banker.AIX. Toto již vyžadovalo manuální zásah uživatele, který musel v nastavení telefonu povolit minimálně instalaci z neznámých/neověřených zdrojů. Pokud se tak stalo, útočník měl na mobilním telefonu vše potřebné k tomu, aby dokázal tunelovat bankovní účet majitele a převést peníze jinam. Útočník dokázal vzdáleně přečíst údaje zadané do mobilního bankovnictví (jména, hesla, …) a též odchytávat příchozí SMS, kterými se bankovní transakce potvrzují. To se dělo i na území ČR, více v tiskové zprávě Policie ČR.

Co z toho plyne

- Na Google Play se nelze 100% spolehnout co do legitimnosti aplikací. Na podvodné aplikace tam prostě můžete narazit. Navíc se z nich mohou stát podvodné až později v rámci aktualizace.

- Dvoufázové ověření (=dvoufaktorová autentizace) je k ničemu, pokud k přihlášení do bankovnictví a provádění transakcí vystačíte s jediným zařízením! Jinak řečeno, pokud používáte mobilní bankovnictví a potvrzující SMSky chodí na tentýž telefon, riskujete a můžete se stát snadno taktéž obětí útoku! Takové dvoufázové ověření totiž postrádá smysl. Zvažte, zda v takové konfiguraci opravdu mobilní bankovnictví potřebujete. V ideálním případě potřebujete dvě různá zařízení (třeba kombinaci notebooku a mobilního telefonu).

Hurá na něj!

Škodlivý QRecorder již není na Google Play dostupný. Zůstal tam jen neškodný originál, který to celé odskákal na celkovém hodnocení. Sociální cítění uživatelů totiž nutilo shodit hodnocení tak zlé aplikace… Realita je ale taková, že škodlivý QRecorder byl od autora pod přezdívkou „NickBaza“ a dávno na Google Play není. Uživatele tak chybně nadávají na shodně se jmenující a neškodný QRecorder od autora „PA Production“. Tam se lze doklikat i k prohlášení, které celou kauzu doplňuje. Člověk stojící za „PA Production“ je vývojář z Nepálu, který svá díla nabízí dále k prodeji na „tržišti“ Codecanyon.net. QRecorder tam nabízel za 29$. Ke dni 27.9.2018 ho prodal 13x (mezi nimi i podezřelí ze Španělska a Ruska). Je pak na nakupujících, jak zdrojové kódy QRecorderu využijí. Mohou program přejmenovat, zcela ho přebarvit a přeměnit. A nebo ho prostě nechat tak jak je, „jen“ ho doplnit o škodlivou činnost jako v tomto případě…

Mozete prosim objasnit ako funguje ta „trojanizacia“ na Google Play? Neviem ako je to technicky spravene, ale predpokladam, ze aplikacia v mobile ma nejake ID a aktualizuje sa oproti tomu istemu ID na Google Play.

Vychadzajme teda zo stavu, ze mam stiahnutu original aplikaciu z Google Play. Ako sa teda skodliva aplikacia dostane do mojho mobilu?

Co presne spravili zaskodnici a co presne spravil uzivatel?

Uvadzate, ze ludia mali povolenu instalaciu z inych zdrojov. To akoze niekde na webe klikli na nieco a nainstalovali si tu skodlivu aplikaciu? Alebo sa sama zaktualizovala? Zaskodnici vymenili povodnu aplikaciu na Google Play?

Ak tam pridali „podobnu“ kedze sa uvadza, ze vyvojar bol iny, tak uz je to hadam voci Google Play celkom ina aplikacia s inym ID a povodna neskodna sa predsa nebude aktualizovat, ci nie?

Nechci dělat chytrýho, ale proti takovýmhle virům „luxujícím účty“ mám jednoduchou obranu, kterou žádný virus na světě nepřekoná.

Vyčlenit si na příchozí SMS z internetového bankovnictví „hloupý“ telefon s dejmetomu předplacenou SIM kartou a je to.

Já na tohle používám Nokii 3410. Tohle jestli mi někdo zaviruje, zaslouží Nobelovu cenu 🙂

Což koukám už i v článku je – nepoužívat na internetové bankovnictví a potvrzující SMS stejný telefon. Což já mám v pohodě, protože chytrý telefon ani nemám. Ale i jestli budu mít, SMS budou chodit na N3410 a hackeři vztekněte se 🙂

Tak to Vas vyvedu s omylu – Nokia 3410 je jeste stare GSM u ktereho se pouziva sifrovani A5/1 u ktereho jsou od roku 2009 verejne dostupne rainbow tables. Takze ta Vase stara Nokia je napadnutelna v ramci dnes uz zastaraleho pristupu k mobilni siti… Viz. prednaska Karstena Hohla na Berlinskem Chaos Communication Congress v roce 2009.

Tohle mě zajímá. Také používám k potvrzování starý telefon. Možností napadení myslíte reálnou pravdepodobnost, že někdo napadne oba přístroje a pozná, že patří k jednomu bankovnictví jako vstupní a potvrzující?

Přidávám se k dotazu pala, též by mě to zajimalo.

Thanks for this Article regarding the application QRecorder

Sincerely,

Pharid Ali

(Developer of QRecorder)

To této a podobných zkušenostech banky opouštějí 2FA formou jméno, heslo + SMS na mobil (je jedno, chytrý nebo hloupý). Např. Komerční banka silně tlačí na přechod na využívání extra mobilní aplikace Mobilní klíč, která na základě přímé šifrované komunikace zvyšuje zabezpečení autorizace (důvěryhodná identita). Mobilní operátoři tak přicházejí o část příjmů z autorizačních SMS, i když za jejich zneužití na mobilních telefonech nemohou (ze zákona nemohou „lustrovat“ obsahy SMS a neručí za uživatelův mobil, co mají staženo).

I s novými autorizačními aplikace od bank platí využívat 2 odlišná zařízení – na PC zadám platební příkaz, v mobilní aplikaci od banky jej potvrdím svým PIN kódem.

Stejnou cestou jde i MVČR u datových schránek, e-identita (portál občana) apod.

I am not aware of this kind of issue. Thank you for sharing.

https://insurancelawyer.co.nz/