Šíření koronaviru přináší do některých firem třeba i do té doby nemyslitelnou věc: zavádění homeoffice, tedy práci zaměstnanců z domova. V této souvislosti bych rád varoval před unáhleným rozhodnutím při výběru technického řešení pro takový režim práce. Aby „žně“ pak kromě biologické havěti neměla i ta počítačová…

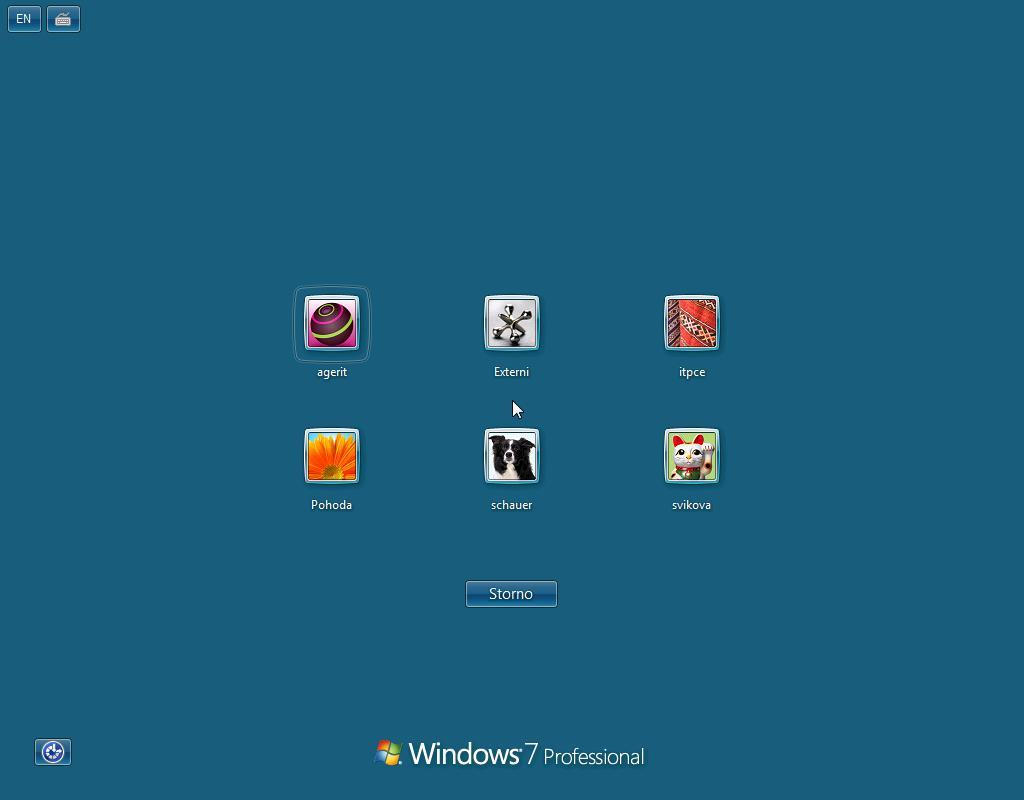

Hovořím pak především o možnosti přistupovat vzdáleně z domova na plochu firemního počítače. Pokud by to chtěl někdo řešit hodně rychle, promapuje porty TCP 3389 ven do internetu a na stanicích povolí službu RDP (Remote Desktop). Bez nějaké další konfigurace je to ale prasečina a je to též ideální vstupní brána pro havěť typu ransomware (znehodnotí fotky, dokumenty, …), která se tímto kanálem dokáže šířit ať už formou exploitace (využití zranitelností protokolu RDP) či „uhádnutím hesla“ (brute-force). Taktika, že se nám to stát nemůže, protože je to jen na chvíli, zde opravdu nefunguje. Internet je plný všemožných automatizovaných nástrojů, které se dozví o takovém otevřeném portu do několika minut a pak už jen záleží, kdo je jejich provozovatelem…

Pokud se stalo RDP technickým řešením, doporučuji googlit něco na způsob „how to secure rdp„. Najdete spousty tipů, třeba i v souvislosti s ransomwarem. Zde stručně v bodech:

- Schovejte RDP za VPN / využijte Remote Desktop Gateway Serveru.

- Zkuste použít 2FA (dvoufázové ověření).

- Používejte silná hesla.

- Povolte NLA – Network Level Authentication.

- Změňte výchozí port z 3389.

- Omezte RDP jen pro lidi, kteří ho opravdu využívají.

- Omezte dostupnost VPN/RDP jen z určitých IP rozsahů.

- Záplatujte (a nepoužívejte RDP u OS, které už nejsou podporovány).

- …

Doufám, že účet Pohoda není účto. Pápá daňová evidence, pápá fakturace, pápá majetek :-\

Co jiného by to bylo? 😉

připomínám, že změna portu na jiný nijak neochrání nebo nezvedne bezpečnost. pokud někdo útočí tak nejprve provede sken portů nějakým port scannerem nebo třeba skrze shodan 🙂