Od poslední novinky uběhl měsíc, takže si tentokrát dovolím takový souhrnný přehled toho, co se událo a především toho, co mě zaujalo.

Fonix končí, teď bude zachraňovat svět

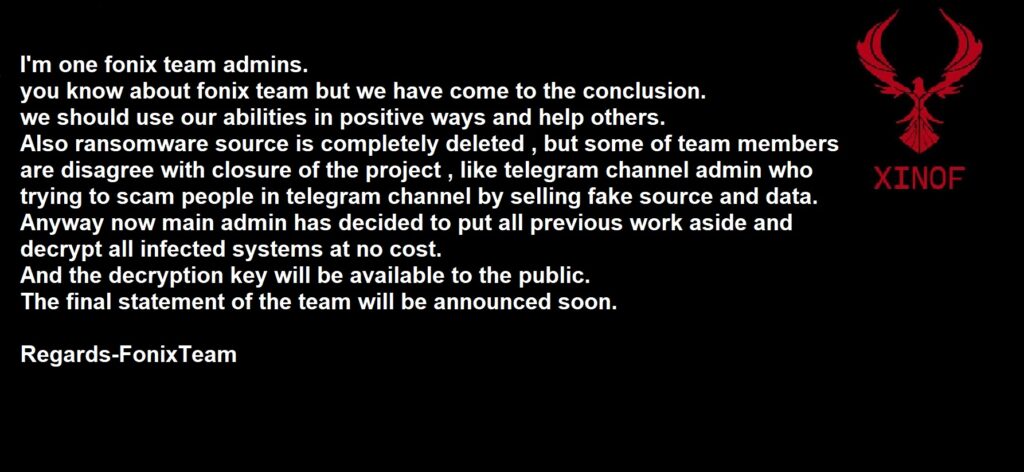

Zlikvidování gangu okolo botnetu Emotet patrně vyvolalo strach a činnost tak samo od sebe ukončilo i několik dalších zločineckých skupin. Na Twitteru se například ozval admin od ransomwaru z rodiny Fonix s touto zprávou:

Hloupý Honza prostě procitl a zjistil, že může své schopnosti využít i k dobrým účelům a začít pomáhat ostatním. Zároveň uvádí, že některým dalším členům týmu (=zločincům) se rozhodnutí nelíbí. Klíče pro odšifrování dat obětí, bez nutnosti platit výkupné, byly opravdu zveřejněny. Za nedlouho vznikla například aktualizace nástroje RakhniDecryptor od společnosti Kaspersky, který dokáže odšifrovat data po útoku ransomwaru Fonix.

Ziggy končí, má pocit viny za své činy

Ještě upřímnější bylo doznání člověka, který stojí za ransomwarem z rodiny Ziggy. Ten se doznal serveru bleepingcomputing.com, že činnost ukončil z pocitu viny za své činy. Též měl obavy plynoucí z rozsáhlého zásahu proti gangu okolo botnetu Emotet. Zveřejnění šifrovacích klíčů vedlo ke vzniku dekryptoru společnosti Emsisoft.

Egregor končí, zde zasáhla policie

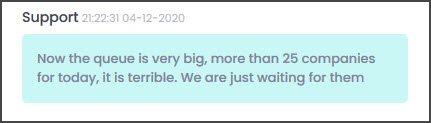

Podobnou rozumnou věc nestihl realizovat gang okolo ransomwaru Egregor. Tady se tentokrát zatýkalo po zásahu Ukrajinské a Francouzské policie. Tomuto gangu přitom významně pomohl odchod jiného ransomwaru ze scény – Maze. Šmejdi, využívající modelu RaaS (Ransomware as a Service), museli rychle začít vydělávat jinde a často šlo právě o program RaaS v rámci Egregor. Zde jim připadlo 70-80% z částky výkupného, kterou se jim podařilo od oběti ransomwaru získat. Zbytek zůstával autorům/programátorům ransomware Egregor. V listopadu 2020 ještě došlo k zahájení spolupráce se skupinou okolo havěti Qbot a rychlý růst způsobil nevídanou věc, že útočníci nestíhali „odbavovat“ zašifrované oběti a domlouvat s nimi podmínky výkupného! Více na bleepingcomputing.com.

I havěť obsahuje chyby a dělají je ji analytici…

Že i programový kód havěti může obsahovat chyby, dokládá ransomware z rodiny Avaddon. Pokud došlo k zašifrování dat uživatele (resp. teď už oběti) a počítač nebyl dosud restartován, bylo možné zašifrovaná data obnovit bez nutnosti platit výkupné. Jakmile toto zjistili autoři havěti, chybu opravili. Jako kompenzaci svým „zákazníkům“ se v rámci programu RaaS nastavili vyšší provizi 80%.

Bohužel způsob komunikace nástroje na dešifrování nebyl veden příliš šťastně. V konečném důsledku to vedlo hlavně k tomu, že autoři ransomwaru dokázali operativně zareagovat a chybu odstranit. Šlo to přitom udělat lépe: Pomlčet o technických detailech fungování dekryptoru a těžit tak ze získané výhody třeba až doteď…

Více na zdnet.com.

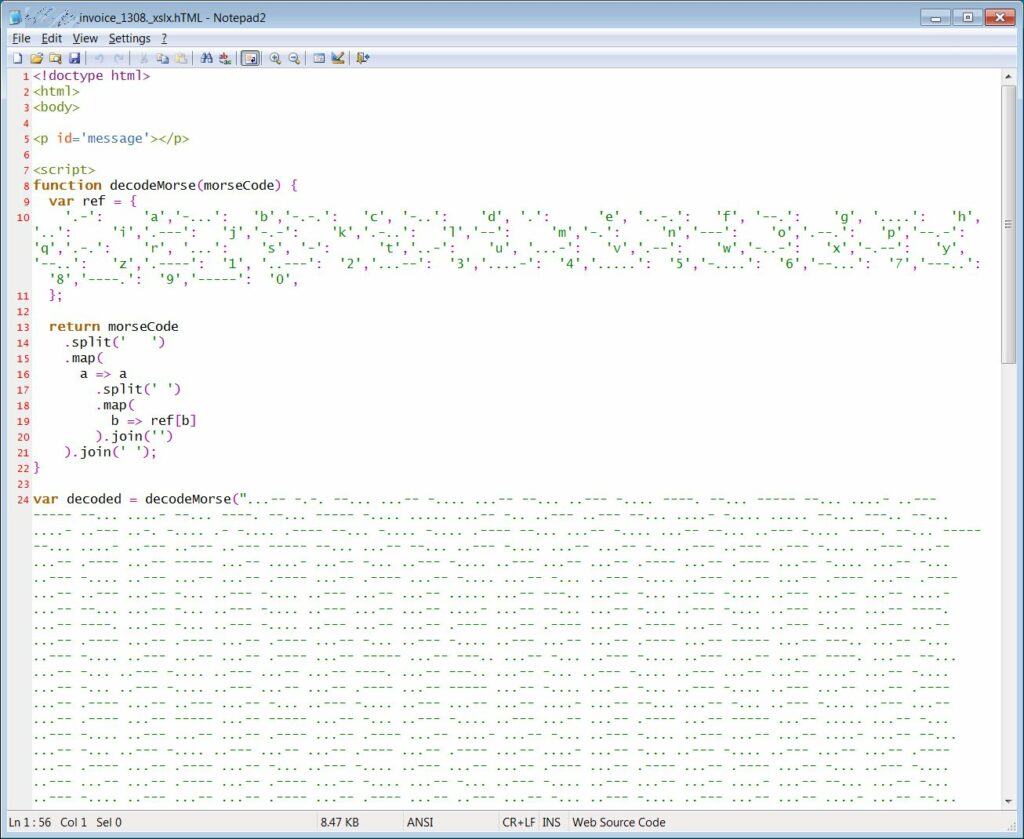

…- .. .-. -.– -.-. –..

Nějaký tvůrce havěti si dal tu práci, že závadné URL pro stažení dalších součástí havěti maskuje morseovkou. Odborně se tomu říká „obfuskace“ kódu. Znesnadňuje tím analýzu havěti, nicméně zde dávám palec nahoru za zvolené téma, neboť člověk si alespoň něco zopakuje a není to jen směs náhodných znaků.

CD Projekt – Cyberpunk 2077, Zaklínač, …

A na závěr kauza kolem Polské společnosti CD PROJEKT, která se proslavila především hrou Zaklínač (The Witcher). Rozruch způsobila i novou hrou Cyberpunk 2077 (videorecenze například zde), která ale na některých platformách trpí technickými nedostatky a řadou chyb. Jedna z opravených chyb spadá i do světa IT bezpečnosti. Skrze modifikace a „sejvy“ totiž bylo možné dopravit a bez vědomí uživatele spustit škodlivý kód, které mohl být jejich součástí (twitter). To se stává, jenže pak přišel tento tweet:

Společnost CD PROJEKT se stala cílem útoku ransomware! Firma byla na nějaký čas vyřazena z provozu, což se teď vůbec nehodí, zvlášť když hra Cyberpunk 2077 potřebuje nové aktualizace jako sůl. Místo optimalizace a opravy chyb tak firma bojuje hlavně sama se sebou.

Ještě větším problémem je, že se útočníkům podařilo z firmy vynést všechny data! Tedy včetně zdrojových kódů Zaklínače, ale i her, které ještě nevyšly!

Všechno nakradené pak šlo na „darknetu“ do dražby. Vstupní poplatek: 1 milion dolarů. Přihazování po 500 tisících dolarů. A nebo možnost rovnou všechno koupit za 7 milionů dolarů! Aukce byla později ukončena se slovy, že přišla nabídka na odkup odjinud, se kterou jsou útočníci spokojeni.

Na závěr připomeňme, že CD PROJEKT není jedinou obětí kybernetických útoků ve světě herního průmyslu. V minulosti podobné problémy řešil například i Ubisoft, Crytek (tam řádil ransomware Egregor, který je už ze hry – více info nahoře) či Capcom.

Napsat komentář