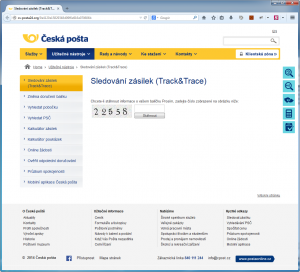

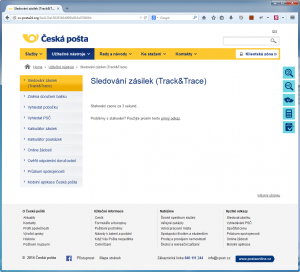

Dnes se začala šířit nová verze havěti, která se maskuje jako aplikace pro sledování pohybu zásilek České pošty.Základem je podvodný e-mail (phishing) informující o možnosti sledování zásilky určené pro vás (přesný obsah neznám – budu rád, pokud mě ho někdo zašle). Tato zpráva odkazuje na stránku cs-posta24.org, která se tváří jako oficiální web České pošty. V reálu nemá ale s Českou poštou vůbec nic společného a jde taktéž o podvodnou aktivitu útočníků. Design je sice téměř shodný s originálem, nicméně narozdíl od něj obsahuje nějaké ty pravopisné chyby, slohové nesrovnalosti a překlepy (patrné hlavně v dalších fázích útoku). Pokud opíšete kontrolní číslice a stisknete Stáhnout, objeví se následující dialog a po několika sekundách se zobrazi dialog pro stažení ZIP souboru.

Pokud opíšete kontrolní číslice a stisknete Stáhnout, objeví se následující dialog a po několika sekundách se zobrazi dialog pro stažení ZIP souboru.

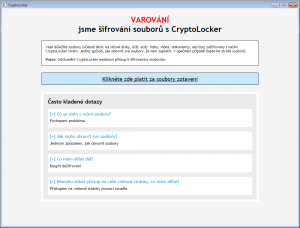

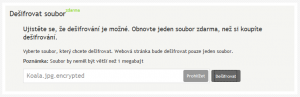

Tento ZIP archiv obsahuje spustitelný EXE soubor. Spuštěním tohoto EXE souboru si můžete značně zkomplikovat život. Havěť ukrytá v tomto souboru se totiž postará o zašifrování celé řady datových souborů, které se vyskytují kdekoliv na pevném disku. Uživatel tak může během chvíle přijít o fotografie (typicky JPG), dokumenty (DOCX, XLSX, …) a další důležité soubory. Všechny z nich jsou opatřeny další příponou .encrypted a od tohoto momentu nejsou čitelné. Následně se zobrazí toto:

Tento ZIP archiv obsahuje spustitelný EXE soubor. Spuštěním tohoto EXE souboru si můžete značně zkomplikovat život. Havěť ukrytá v tomto souboru se totiž postará o zašifrování celé řady datových souborů, které se vyskytují kdekoliv na pevném disku. Uživatel tak může během chvíle přijít o fotografie (typicky JPG), dokumenty (DOCX, XLSX, …) a další důležité soubory. Všechny z nich jsou opatřeny další příponou .encrypted a od tohoto momentu nejsou čitelné. Následně se zobrazí toto:

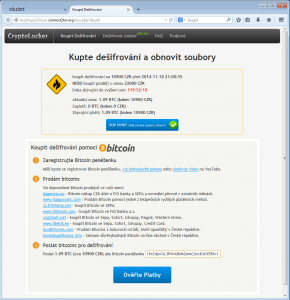

Údajným východiskem je zaplacení „výpalného“ útočníkovi ve formě bitcoinů jak ukazuje následující obrázek:

Údajným východiskem je zaplacení „výpalného“ útočníkovi ve formě bitcoinů jak ukazuje následující obrázek:

V době „focení“ byla cena stanovena na 1,09 BTC, což je opravdu kolem těch 10 tisíc Kč. Po nějaké době cena zřejmě stoupne (což jsem neověřoval, stránka se s tím ale „chlubí“ a provádí odpočet zbývajícího času do konce „promo akce“). To jestli útočníci poskytnou řešení, netuším. Jisté je, že získané peníze v budoucnu použijí k dalšímu, jistě i lépe připravenému útoku. Po technické stránce ale dokáže útočník soubory zcela jistě odšifrovat, což dokazuje i záložka „Dešifrovat soubor zdarma“ v horním menu. Pokud libovolný zašifrovaný soubor vložíte, vrátí se původní funkční podoba. Někoho by mohl tento fakt ovlivnit v rozhodování, zda do toho risku v podobě zaplacení výpalného půjde.

V době „focení“ byla cena stanovena na 1,09 BTC, což je opravdu kolem těch 10 tisíc Kč. Po nějaké době cena zřejmě stoupne (což jsem neověřoval, stránka se s tím ale „chlubí“ a provádí odpočet zbývajícího času do konce „promo akce“). To jestli útočníci poskytnou řešení, netuším. Jisté je, že získané peníze v budoucnu použijí k dalšímu, jistě i lépe připravenému útoku. Po technické stránce ale dokáže útočník soubory zcela jistě odšifrovat, což dokazuje i záložka „Dešifrovat soubor zdarma“ v horním menu. Pokud libovolný zašifrovaný soubor vložíte, vrátí se původní funkční podoba. Někoho by mohl tento fakt ovlivnit v rozhodování, zda do toho risku v podobě zaplacení výpalného půjde.

Tato havěť patří do rodiny známé jako Cryptolocker. Podle verze havěti byl šifrovací klíč buď přímo součástí infikovaného EXE a nebo byl vygenerován až na počítači uživatele. V prvním případě tak existovala šance klíč vypátrat a pomocí speciálních aplikací provést dešifrování souborů bez nutnosti cokoliv platit. V druhém případě to byl problém, neboť jakmile došlo k zašifrování souborů, klíč byl odeslán útočníkům a z počítače uživatele odstraněn. Štěstí mohl mít tehdy maximálně ten uživatel, jehož klíč se podařilo získat v rámci zátahu na gang, který za útoky stál (například operace Tovar – wiki, anglicky). Do jaké skupiny patří zde popisovaná havěť, to aktuálně netuším. Jakmile budu mít bližší informace, určitě se s vámi podělím!

Tato havěť patří do rodiny známé jako Cryptolocker. Podle verze havěti byl šifrovací klíč buď přímo součástí infikovaného EXE a nebo byl vygenerován až na počítači uživatele. V prvním případě tak existovala šance klíč vypátrat a pomocí speciálních aplikací provést dešifrování souborů bez nutnosti cokoliv platit. V druhém případě to byl problém, neboť jakmile došlo k zašifrování souborů, klíč byl odeslán útočníkům a z počítače uživatele odstraněn. Štěstí mohl mít tehdy maximálně ten uživatel, jehož klíč se podařilo získat v rámci zátahu na gang, který za útoky stál (například operace Tovar – wiki, anglicky). Do jaké skupiny patří zde popisovaná havěť, to aktuálně netuším. Jakmile budu mít bližší informace, určitě se s vámi podělím!

Zrovna vcera jsme toto resil pani managerka ovencena tituly a sebevedomim vetsi nez buh zasifrovala data na severu a nejen svoje ale celeho oddeleni.tak ze obnova dat z VSS.

Je z toho cesta zpět? Taky jsem se chytil?

Ja jsme zatim nic nenasel dobre je mit nastavene na windows shadow copy kterym se jde dle nastaveni dostat k datum pred spustenim viru nastavuje se to ve vlastnostech disku

No, před vánocemi, kdy každému začnou chodit balíky je to dost drsný, rozvěsil jsem to po nástěnkách. potvrzuji, že vir šifruje i klasické windows zálohy (datové zipy. a to i na sdílených složkách) a je velice rychlý a evidentně se má tendenci vracet. Na jednom počítači čisto, na druhý se vrátil, zatím pasivně ve standby, takže mažu, ale hledám, kde je backdoor. Klump, pochopitelně, majitel té domény cs-post.net je anonymizovaný :(( … ale směr ukazuje na Rusko

Nejvtipnější bylo, že ze záloh zbyla jen čistá bitová kopie systému, data, která stihl napadnout jsou KO. Asi vezmu zvenku ještě disk kasperakem. To je slota 🙁

http://www.shadowexplorer.com/downloads.html skjuste toto u mna na pc to funguje.

jj mám taky zákazníka, paní chodí poštou spousta balíků a ani jí nenapadlo, že to může být „PAST“ Díky za článek. R.Š.

Zasifruje to data nejen na pevnem disku ale i na discich pripojeni z jinych pocitacu v siti nevim zda by to napadli i adresare pripojene pre UNC cestu

pakliže uživatel není ve skupině local admins, tak se neprovede vss 🙂

tudíž je možné obnovit soubory například shadow explorerem

No na serveru jsem to obnovila velice rychle. Problém mám ale na klientovým PC kde to spustil. Má v notebooku WINXP a obnova systému nepomohla. Vir je odstraněn ale data jsou zašifrovaná /stará/ při vytvoření nových souboru xls atd to už neblbne..

Dobrý den. Mužete mi prosím napsat postup, jak jste to obnovila? Moc děkuji. J.Skoupil

Záleží co měl uživatel nasdíleno z serveru. Nám to zasáhlo na linux serveru pouze jeho nasdilenou složku, takže jsem zašifrované data kompletně smazala a obnovila z zálohy, která samozřejmě byla na jiném místě. Jinak to prostě nejde . Pokud máte zálohy kompletně oddělené tak máte vyhráno . Pokud ne … jsou data fuč, dokud někdo nepřijde na to jak to rozšifrovat.

Poslal jsem vzorek originalních souboru i zašifrovaných přímo na podporu ESETu.

Vyžádali si to , tak jsem zvědavá jak to dopadne.

Tak nám to včera taky paní sekretářka pustila, takže jsem měl do večera co dělat. Ten šmejd nám přežehlil půlku firemního serveru. Pozor na to, zřejmě to má moc rádo síťové shary, a to nejen ty, které jsou připojené trvale pod písmenem, ale i ty, které jsou dostupné při procházení sítě, protože to mimo serveru odnesl i notebook jednoho ze zaměstnanců, který měl tu smůlu, že měl nasdílený celý disk s právy zápisu pro všechny. Takže opatrně, tenhle virus skutečně není sranda.

Mimochodem, aktuální NOD32 na PC pí. sekretářky si toho ani nevšiml, takže na to nespoléhejte. Až při ručním skenu celého systému to ten šmejd našlo v původním ZIP souboru (jako Win32/Filecoder.DI, což nesedí s popisem v „návodu“ k zaplacení, kde se to hlásí jako CryptoLocker, ale ten to není) a vyhodilo, ale rezidentní ochrana to pustila dál bez upozornění.

Podle moji zkusenosti jde presneji receno o ransomware TorrentLocker a podle clanku pod odkazem nize je diky jeho nedokonale metode sifrovani data s trouchou stesti desifrovat. Jen je treba sehnat alespon k jednomu zasifrovanemu souboru (o velikosti aspon 2MB) jeho puvodni (nezasifrovanou) verzi (napr. skrze nabidku vyderacu na 1 desifrovani zdarma;)).

Nastroj , ktery vyzkumnici vytvorili, je pak schopny odvodit z jejich rozdilu desifrovaci klic.

Jinak musim uznat ze je tato havet velmi efektivni – v pripade ktery znam zasifrovala behem 45minut celkem 150.000 souboru o celkove velikosti 71GB.

Jan Snajdr, CISSP

Bohužel, ten sw torrent unlocker na aktuální mutaci nefunguje 🙁

tak toto nefunguje, tedy tvari se to ze to klic najde, ale desifrovany soubor je stale zasifrovany nebo poskozeny?….

Tak bohuzel me to funguje pouze na tom samem souboru, ktery jsem porovnaval, ale u ostatnich ne. Skoda

No koukam ze mame vsichni stejny vysledek taky bez uspechu

Mate pravdu – TorrentLocker decrypter vyrobeny pro verzi 1 na tuhle ceskou variantu nefunguje (i kdyz se tvari ze klic nasel).

Nekdo totiz pres Internet blog do sveta vyzvonil v cem jeho chyba sifrovani spociva a autori se z toho poucili a vyrobili opravenou verzi 2, ktera uz bez klice desifrovat nejde…

Nicmene nadeji skyta obnova puvodnich smazanych souboru. Vyzkousim a dam vedet.

Vzorky jsem navic (krome A/V spolecnosti) poslal i jednomu vyzkumnikovi, tak pokud neco objevi hodim to sem. Slo konkretne o tyto (pokud mate jine budu za jejich poskytnuti rad):

zásilka_32937298292.exe, 317952B, MD5 hash: 855f61186c8edd74c659c9de80cb7f9d

zásilka_32937298293.exe, 480768B, MD5 hash: 4a4baf09600a0da0e803d4f7716642a3

(pres „VirusTotal.com – Hledat“ se muzete podivat jake antiviry je mometalne detekuji).

Poznamka: To ze se tenhle maly vyderac vydava za kolegu CryptoLocker-a je pouze zastiraci taktika.

Jan zavinac Snajdr tecka net

Zatím se mi nepodařilo žádným způsobem rozšifrovat soubory zašifrované včerejší mutací viru. Ani původní https://www.decryptcryptolocker.com ani TorrentLockerDecrypter nezabírá.

Taky mui to prislo, posilam puvodni zneni, prilohu .exe neotviram

———- Původní zpráva ———-

Od: Ceská pošta

Komu: camping.hana@seznam.cz

Datum: 14. 11. 2014 13:36:15

Předmět: Informace o Vaší zásilce

Vaše zásilka DR478665535C dorazila na 12. listopadu 2014. Courier nebyl schopen doručit zásilku pro vás. Vytisknout informace o Vaší zásilky a ukázat, že v nejbližší poště, aby si zásilku.

Stáhněte si informace o zásilka

Pokud je zásilka neobdrží do 15 pracovních dnů Česká pošta bude mít právo nárokovat odškodnění od si pro své udržení ve výši 52,5 Kč za každý den vedení.

Můžete si najít informace o postupu a podmínkách při pozemku chov v nejbližší kanceláři.

Toto je generován automaticky zprávu, pokud nechcete přijímat zprávy od nás prosím odhlásit

Divim se, ze lamana cestina spoustu lidi neodradi.

Většině uživatelů je bohužel úplně jedno co a v jakém jazyce je tam napsáno. Mám zkušenosti i s uživateli a uživatelkami kteří byli schopni stejnou zrůdnost provést i např. na francouzkém nebo španělském mailu.

Zcela to vystihuje jeden citát: Jenom dvě věci jsou nekonečné. Vesmír a lidská blbost.

Tedy, očividně je zcela jedno, co je obsahem zprávy. Velká část příjemců patrně nic nečtě a ihned pospíchá vše pootvírat, spustit, prozkoumat :-))

stále není žádná „pomoc“ ??

Řešil jste to někdo hlášením na policii ?

Ano na policii jsem to hlasila. Pani mi rekla, ze je nutne jim pocitac dovezt a podat pak pripadne trestni oznameni na neznameho pachatele. Bohuzel nebyla schopna rict, jak dlouho si pocitac ponechaji, muze to byt v radu tydnu. Doporucila mi, abych se radeji obratila na nejakou zpecializovanou firmu na odvirovani. Maji toho tolik, ze nejsou schopni vse resit..

ARCOM: zkousim to debugovat ve Virtual Boxu, ale nejde to 🙁 Zkousi to jeste nekdo ?

Taky mám s tímhle šmejdem spoustu společných zážitků 🙁 data na síti jsou obnovena, ale lokálně na dvou noteboocích smůla, Kaspersky to nechal projít. Dokonce není ani na jednom notebooku možnost návratu k bodu obnovení, takže tvůrci opět na něčem zapracovali. U mě zabrala instalace Malverbytes v nouzovém režimu a pak ještě fullscan nodem a zdá se, že je to čisté… Snad to není tak chytré, aby to někde „spalo“ 🙁

Toto je verze bez exe souboru, pouze link uvnitr (tucne), na ktery kliknul, co dorazila na koleguv pocitac (taky nema zadne poradne zalohy).

Vaše zásilka DR234039304C dorazila na 12. listopadu 2014. Courier nebyl schopen doručit zásilku pro vás. Vytisknout informace o Vaší zásilky a ukázat, že v nejbližší poště, aby si zásilku.

Stáhněte si informace o zásilka

Pokud je zásilka neobdrží do 15 pracovních dnů Česká pošta bude mít právo nárokovat odškodnění od si pro své udržení ve výši 52,5 Kč za každý den vedení.

Můžete si najít informace o postupu a podmínkách při pozemku chov v nejbližší kanceláři.

Tak má kamarádka to spustila přesně 13.11.2014 protože skutečně čekala balíček od pošty a tuto službu často využívá,nevšimla si částečných překlepů a tak soubor .ZIP otevřela……vir není problém odstranit ale najít klíč k odšifrování je problém a tak jsem využil službu na této stránce NEŠLAPE.CZ kde mi ochotně pomohli odstranit vira a odebrala z PC zdrojový soubor k analýze k získání klíče……doufám že to najdou…….tento vir zašifruje i (Dosovskou) aplikaci jako je účetní program ÚČTO.

Řešení je třeba zde:

http://www.spajk.cz/virus-z-podvodne-stranky-ceske-posty/

Zítra jedu tento vir odstraňovat k zákazníkovi na serveru a tak dám vědět, jestli a jak jsme to vyřešil. Radek

Ale nevidím tam, jak dostanu zpátky zničené soubory. Postup jak odstranit vir ano,ale návrat souboru zašifrovaných virem nevidím nebo nechápu. Prosím o radu. Děkuji

Pane inzenyre Baloni,

to „reseni“ pod odkazem ktery jste zminil, je jen obecna metoda jak deaktivovat uplne jiny malware (typu banking trojan) ktery se pred rokem take vydaval za Ceskou postu…

Vubec to ale neresi aktualni problem (typu ransomware), kterym jsou zasifrovana data. Nez tedy zitra vyrazite k zakaznikovi, doporucuji pripravit si spis scenare na zachranu dat (obnova ze zalohy, obnoveni smazanych, zaplaceni vypalneho a mozna dalsi).

Jan Snajdr

Lidi neblbnete – trojan se NEDA nikdy spolehlive odstranit. A uz v zadnem pripade pak po tzv. „odvirovani“ dale na takovem PC pracovat treba s IB nebo jinymi online sluzbami.

Reseni je jedine – FORMAT a CISTA INSTALACE OS.

Za hodinu mate po problemech.

S daty (pokud nemate zalohy) se muzete nadobro rozloucit.

Pro mnoho lidi to bude aspon pouceni.

Za hodinu ne, jinak souhlas

Souhlasím. Já říká můj kolega, jsou dva druhy lidí: Ti co už o data přišli a ti které to teprve čeká. Nainstalování „čistého“ OS zabere opravdu pouze zlomek času proti komplikovanému odvirovávání s nejistotou.

Asi to tak bude. Ani důkladná očista AVG nepomohla. Zakódované soubory jsou asi v háji.

Už se s tím pářu 5. hodin a nic. Odvirování není problém , ale descrypt souborů je zatím v nedohlednu. Přeji pevné nervy.

Tak jeste jednou – dekryptace souboru NENI MOZNA ! A jeste pro mene chapave novinare…ANI KDYZ ZAPLATITE EURA nebo $ nebo RUBLY!.

Tyto data (soubory) jsou nadobro ztracena!

Poucte uzivatele, netrestejte je a zapomente.

ALE HLAVNE ZALOHUJTE!

….neni to nahodou to prvni, co se pise v kazdem manualu ci knizce a uci na skole?…

Pise se rok 2014 a porad jsme na zacatku… :-/

Tak jsem tam s jedním firemním PC taky.

Jako na potvoru jsme nově něco posílali z firmy ČP.

Poslední záloha před cca měsícem, Shadow copy vypnutá, záloha na NAS pro mě z neznámého důvodu vypnutá… všechny data v pytli.

Už se někdo zkoušel vyplatit? Přišli jsme o dost důležitá data.

Dobrý den,

máme zprávy, že po zaplacení požadované částky byl ihned odeslán šifrovací klíč a data byla skutečně rozšifrována. Nicméně stále je bez záruky, zda útočník klíč pošle nebo ne.

Dobry den vsem,

myslite, ze je realna sance pro obnoveni / desifrovani dat? Zkousel jsem desifrovat prostrednictvim jejich stranky 1 soubor, ale neuspesne. Takze bych se bal zaplatit tak vysokou castku za neco, co nema vysledek.

Diky za jakekoliv podnety pro reseni!

Musíte zkusit soubor s velikostí pod 1MB. Ten se nám na jejich stránkách rozšiřovat podařilo. Ale jde rozšiřovat pouze jeden.

Omlouvam se, uz jsem ten obnoveny soubor nasel. Sice nekde v Temporery Internet Files, ale nasel a je citelny…

Odpověď a řešení, které mně pomohlo píšu v novém postu.

Tak jsem si taky dnes stáhla tu prasárnu do PC. Čekám balík, nebyla sjem doma, takže mě ani nenapadlo, že je to vir. Přišla jsem o všechny fotky – jsem fotograf, takže věškerá práce za poslední měsíc, hotové zakázky, nově nafocené zakázky, vánoční focení desítek dětí, všechno v háji. Záloha taky, byla na jiném disku. Pro mě je to profesní vražda, protože jsou tam i fotky novorozenců a svatba. Žádné opakované focení zdarma už nafocené okamžiky nenanhradí. Jsem zralá na blázinec nebo provaz.

Pevné nervy. Prozatím máte čas, třeba se někomu podaří najít způsob, jak data rozšifrovat. Na předchozí verze se to podařilo.

Hlavně nic nemažte a ty zašifrovaný soubory si nechejte někam zkopírovat. Jak už tu někdo psal, je možné, že někdo příjde s prográmkem, který ty data dokáže odkodovat.

Uprimnou soustrast. Asi bych zasel na policii. Pro priste doporucuju misto Windows nainstalovat bezpecnejsi operacni system – napr. Lubuntu (http://www.lubuntu.cz/)

S nim by se vam toto nestalo.

Zachranilo by Vas, pokud by se nekomu povedlo prolomit sifrovaci algoritmus, ktery ten vir pouzil.

Tak rezolutně bych to neviděl. Ani Ubuntu/Lubuntu není všemocné.

Jediné co linux chrání je menší jeho rozšíření. Takže se nevyplatí se dělat útočné viry.

Opakuju podruhe: na linuxu by se to nestalo. To je realita, nevim co tady resite. Jakej smysl ma tady vas prispevek ?

Linux je zdarma a staci mu mene vykonny (levnejsi) hardware, takze se to nekterym obchodnikum nemusi libit, to je pochopitelny.

Ano, ale taky na Linuxu nespustím Photoshop, Lightroom, Zoner Photostudio či Capture NX2, tak k čemu je mi takový systém. Je pěkné, že ho nezaviruji, ale taky na něm nic neudělám.

Řešením všech těchto problémů, když připustíme hloupost uživatelů, je zálohování. A kdo je hlůpý a nezálohuje, dobře mu tak, snad se z toho poučí(čemuž neveřím).

proc spostet Photoshop nebo Zoner, kdyz to mam v jednom Gimpu, ktery je siren pod licenci GPL?

zalohovani Vam moc nepomuze, protoze nektere mutace techto viru se pusti i do externich svazku (at jiz sitovych, nebo pripojenych pres USB) a ne kazdy fotograf umi nastavit na (napriklad linuxovem) NASu snapshotovani.

neni to to jedine co ho chrani. je to predevsim jeho zcela odlisny pristup k bezpecnosti.

ale jinak mate pravdu, i na linux (dokonce i na nektere distribuce UNIXu) jiz existuji viry, ktere se chvili uspesne sirili siti po serverech bastliru, co nechali vse v defaultnim nastaveni.

Rady všeználků typu „sežral jsem všechnu světovou moudrost“ jsou naprosto k ničemu. Pokud je uživatel blbec tak ho žádný systém nezachrání.

Linux není žádný superbezpečný, bezchybný a nenapadnutelný systém. Tento konkrétní vir tam sice pravděpodobně spustit nejde (bez použití nějakého emulátoru) ale principiálně je to stejné.

Už jsem řešil nemálo případů kdy někdo měl „bezpečný“ linuxový server s perlami typu „open relay“ mailserver, root účet s heslem „a“, spuštěným apache serverem apod. Někteří zákazníci bohužel nedokážou pochopit, že pokud mají např. „open relay“ mailserver tak většina mailů co odesílá nedojde adresátovi. Navíc si dost často stěžují na hodně pomalý internet ;o(.

Dobrý den,

jestliže se focením živíte, tak si prosím kupte pořádný externí HDD. Ne 2.5″, ale 3.5″ s externím napájením.

A po každém dokončení nějaké práce si to tam zálohujte.

DIsk zapínat jen na tu dobu zálohy.

Ztráty by to mělo minimalizovat.

Ale pozdě bycha honit,… to jen pro příště. On Vám taky ten Váš HDD v PC může ze dne na den umřít a opět nebudete mít nic…

Tak na to plazí pouze a jedna jediná věc omýlaná stále do kola, zálohovat, zálohovat a zase zálohovat, pokud mě to živí, platí to dvojnásob a je jedno jaký OS používám.

Tak to já jsem už takhle ztratil 3 TB dat.

Zazálohoval jsem vždy na externí HDD a web. A už 3 HDD mi odešli a vždy mi vrátily peníze.

Mám nový a snad to dopadne dobře.

Jinak bych zkusil sledovací prográmek přitom dešifrování 1 souboru zdarma. Ten by to měl najít. pak hodit do Hex a zkusit najít rozdíl.

Odešly a vrátili.

A to je jeden z důvodů proč se rozejít s Microsoftem, já to udělal před cca 8 lety a jsem teď happy. Kamarádka dnes přišla na winckách o účetnictví a další věci které ji živily.

Nevidím důvod se rozcházet s Microsoftem, za tu spoustu let, co počítač používám,

jsem si natáhla vir jednou a to už bude dobrých deset let zpátky, od té doby ani ťuk.

Když mě počítač živí, pravidelná a důsledná záloha na externí disk by měla být samozřejmostí a dále pak stačí přemýšlet, když na počítači něco dělám…

Tenhle vir se do kompu nedostane na jeden klik, naopak, co tak čtu, vyžaduje to docela účastnou aktivitu.

To není nic, proti paní, člověk si musí jednou nabít, aby na to přišel, mě můj první problém stál celý systém a veškerá data, je to jen reakce na ten odpor k Microsoftu, protože koumáci vymysleli vira.

No su zvědavý, jak pofrčí třeba Pohoda na Linuxu :-). Či jiný účetní systém. To by byl dobrý business to lidem nabízet, že jsou v bezpečí, to by se prodávalo, lidi na toto slyší a kór u účetnictví.

ono to šifruje i rawy? nebo jedete do JPEGu? co jsem slyšel, tak RAWy to nechává napokoji.

Šifruje to i rawy. Jedině tiff ho nezajímá. Oni jsou všichni chytří, že si to otevře jen blbec, ale když je kolem vás frmol a nepovažujete to za až tak důležitou zprávu, čtete jedním okem a chyby v češtině nezaznamenáte. Na FB běhá text, kde chybí větší část slov a přesto je přečtete, takže všichni chytří jsou chytří, dokud nenaletí v nepozornosti jako já. Asi kdybych mail četla v klidu, nestali by se nic. A zálohuju, ale hotové fotkky, čerstvě nafocené rawy jsem bohužel nezálohovala. Ale stejně mi to vlítlo i do externího disku, který byl v té době připojen.

Pokud máte Windows Vista nebo novější, můžete zkusit ten postup, který popisoval pan Jirka – vrátit se k předchozí verzi dokumentu – odmáznout příponu .encrypted, pravé tlačítko myši a vybrat „Obnovit předchozí verze“, zkuste to, třeba to půjde.

Zalohovat na Flickr. 1TB na fotky zdarma.

Mohu doporucit http://www.neslape.cz. Paní se mi ozvala behem 10 minut a alespon nektere soubory se ji podarilo obnovit.

Rozsifrovala zaheslovany soubory ? Jestli ano, jak se ji to povedlo ? Tuto sifrovaci metodu doposud neprolomil nikdo na svete.

Prolomil. Jenomze se rozkriklo, kde udelali strujci viru chybu a nove verze maji lepsi sifru, takze je otazkou casu nez to zase bud prolomi, nebo tu bandu pochytaji a nektere sifrovaci klice zverejni. U zname jsem obnovil zasifrovance soubory pomoci Shadow Exploreru, viz. predchozi poznamky na VSS a shadow copy, coz je vlastnost defaultne zapnuta ve Windows Vista,7,8 a ona aplikace s velkou pravdepodobnosti zobrazi verze souboru pred zasifrovanim. Zakernost je, ze ten virus se snazi zasifrovat i pripojene disky, kdyz tam mate pripojen disk pro zalohovani, tak je to o to vetsi smula.

Dešifrování zatím není možné, ale budeme doufat že se podaří. Jak psal Tomáš, data se dají obnovit přes stinovou kopii. Bohužel vir začal mazat i ty stínové kopie.

Zatím radíme zašifrovaná data uschovat někde bokem a doufat.

Hlavne prosim vas vyderacum nic neplatte! 1. nemate zaruku ze vam nejaky desifrovaci klic poslou! 2. kdyz jim dostatecne mnozstvi lidi zaplati, priste poslou jeste promyslenejsi verzi….

https://servis.eset.cz/knowledgebase/article/View/323/46/jak-odstranit-postovni-vir-hesperbot#.VGsXmVSG91Y

pokud se chytne včas, dají se zachránit data přes nouzák, nebo linux a pak postupovat.

To je nesmysl. Je to rok staré a na tenhle vir popis na eset stránkách nefunguje. Nechápu co by jste tam chtěl chytat včas …. data jsou zašifrovaná … TEČKA …. nemáte klíče k rozšifrování ,nepomůže vám nic. Jen obnova ze zálohy …

Alice, jak staré. Uvažujete trochu ?

O data přijdete tak jako tak, jak píšu, leda ze zálohy, případně zachránit to co jde.

Ale pokud nemáte v úmyslu reinstalovat celý systém, a zachránit alespoň něco (třeba účetnictví) tak tento postup funguje.

Jedno z řešení (doufám, že ne jediné).

Zkuste v původním umístění souboru, vymazat z názvu souboru „.encrypted“.

Na přejmenovaném souboru dejte pravomyš > předchozí verze > obnovit (vyberte datum před zavirováním).

Mělo by to fungovat na typech DOC, PPT, PDF, JPG.

Bohužel u nás to nešlape… 🙁

Moc děkuji za radu, tímto způsobem se mi podařilo opět „zprovoznit“ většinu dokumentů.

Kolegovi se podařilo 14.11. otevřít inkriminovaný soubor a klasika. Hlášení zaplaťte, soubory zakryptované… Po pravdě, byl z toho našrot, protože tam měl důležitá data, jejichž ztráta ohrožovala jeho/naše podnikání. Podotýkám, že jsem více méně jen laik, nicméně vidina problémů byla taková, že jsem musel jednat. Notebook mně včera přinesl, když jsem četl první reakce uživatelů, propadal jsem skepsi. Nicméně pak jsem googlil a provedl popsané řešení, které i pomohlo dekryptovat napadené soubory. Apropos, zajímavé je, podle jaké logiky nebo klíče ten virus působil, protože některé adresáře a soubory stejného typu i podobného data zůstaly v pořádku. Na likvidaci samotné nákazy je asi řešení jasné, těch je na netu spousta. Já jsem postupoval podle návodu tady https://www.youtube.com/watch?v=Evy0xK1N2gc . Vím, že to asi nejde paušalizovat, nisméně tímto postupem šly opravdu soubory obnovit. Přeji všem podobné štěstí!

Tento postup ale není žádné decryptování, nýbrž obnova souborů ze zálohy z tzv. „předchozích verzí“. Kdo má XP, které tuto funkcionalitu v sobě nemají, má smůlu. Novější systémy jsou na tom lépe, ale kdo tuto funkci nemá zapnutou, nebo má plný disk, tak je na tom stejně (špatně)…

Tohle řešení nedekryptuje soubory. Mám data na disku C i D. Z disku C mi Windows implicitně dělají body obnovení, tam to nebyl problém obnovit. Jenže disk D nebyl nijak nastaven a právě tam je většina zakryptovaných souborů. Ty prostě obnovit nejdou. Ale jen mě teda zajímá – pokud je možnost si na stránkách bezplatně otestovat jeden soubor pro rozšifrování, jak dlouho může trvat, než někdo vymyslí prográmek typu „TorrentUnlocker“ (který nefunguje) ?

17.11. mi prisla pravdepodobne dalsi verze toho sajrajtu ,

domena http://cs-posta24.info

, oficialni web CP mi zasilku s danym kodem nenasel …

Jeste bych mel jednu poznamku – nevim zda to souvisi s problemem, ale zjistil jsem ze mi to pridalo asi 10 dalsich dns serveru v nastaveni site – mrknete se do nastaveni site – zda to tam mate take – nebo jsem to chytil jinde 🙁

Zde je návod od esetu 🙂

https://servis.eset.cz/knowledgebase/article/View/323/46/jak-odstranit-postovni-vir-hesperbot#.VGuk4zSG_fc

Ten je všem, co to spustili k ničemu. Podívejte se, jak je ten návod starý… 🙂

Petře, jak staré. Uvažujete trochu ?

O data přijdete tak jako tak, leda ze zálohy, případně zachránit to co jde.

Ale pokud nemáte v úmyslu reinstalovat celý systém, a zachránit alespoň něco (třeba účetnictví) tak tento postup funguje.

Zkousel jsem to stahnout z .info i .org. Nebyl jsem uspesny. File.zip obsahuje html kod hl. stranky bez css, to je vse. Je mozne, ze to deaktivovali? Castecne dobra zprava.

Pouzivate Firefox ? Ja jo a taky uz tu prilohu nemuzu stahnout. Pokud si dobre vzpominam, tak by mel mit nakou ochranu proti stahovani nebezpecnych souboru (vyrobce Firefoxu udrzuje databazi podezrelych www stranek). Ted jsem tu ochranu vypnul Preferences / Security / Block reported … (2x) a uz se to zase povedlo stahnout.

Je to super virus! Klobuk dolu kto toto vymyslel. Aspon si zarobi. Tiez som ho vcera dostal a bol som z toho na srot. cenove ponuky, zmluvy a podobne , vsetko zakryptovane. Nic nepomaha. Nic. Len sme debatovali s kamosom ze treba pockat, kym to niekto neprelomi a potom to verim nejako obnovim. Teraz obnovujem zo zalohy , aspon to co mam zalohovane. Skurvena robota!

Oficiální zpráva ESETu která mi dnes došla po posouzení souborů které jsem jim zaslala.

Zkráceno :

**********

nástroj pro decryptování je stále ve vývoji. Doporučuji sledovat stránku „servis.eset.cz“, kde nástroj zveřejníme, jakmile bude k dispozici. Můžete se také přihlásit k odběru skrze RSS a informaci o vydání nástroje tak dostanete okamžitě po jejím zveřejnění, které by mělo být během několika málo dní. V současné době neexistuje nástroj, který by dokázal soubory rozšifrovat.

***********

To pro všechny co tady dávají odkazy na staré návody. Momentálně Vám pomůže jen obnova z záloh .

Může soubor spustit i ten kdo nemá admin oprávnění?

Ano, může

Program/vir samozdřejmě spusti může. Proč by nemohl?

Nic speciálního vir ke své činosti nepotřebuje.

Prostě zakrypruje každý soubor v adresářích do kterých má uživatel práva zápisu. Není sebemenší důvod mít větší práva.

Zdravím,

taky se mi to podařilo a vir mi zašifroval fotky a textové dokumenty, ale většina se mi podařila obnovit úplně jednoduchým způsobem a to tak, že klikni na složku kde jsou poškozené soubory, potom pravým tlačítkem myši a potom dám Obnovit předchozí verze a hotovo.

nefunguje u Windows XP

Mě se to podařilo taky otevřít. Pošta k nám chodí denně a já jsem ta, která poštu přijímá. Mail jsem pročetla v rychlosti s tím, že si přečtu přílohu (co kdyby na firmu nedošel nějaký balík náhodou). A protože je můj PC propojen nějak sítí s dalšimi dvěma PC (nebo jsou na stejným serveru), tak se vir dostal i do nich! 🙁 To jsem si říkala, že tohle se mi v životě nemůže nikdy stát!

Dobrý den, dostal jsem se do situace, že jsou ty data pro mě životní záležitost. Zkoušel to někdo zaplatit? Zkoušel jsem obnovit jeden file a prošel korektně. Má tedy někdo zkušenost s koupením dešifrovacího klíče?

Dobrý den,

máme odezvu, že po zaplacení výkupného jim byl klíč skutečně zaslán a soubory se podařilo dešifrovat. Nicméně stále je bez záruky, zda útočník klíč pošle nebo ne.

Xar: Pokud se rozhodnete to risknout, dejte prosím vedet jak jste dopadl.

Takže po zaplacení všechno proběhlo ok, sice ze strachem, ale data obnoveny!!!! Aspoň už jsem poučen

@ Xar: na kolik vás ten klíč přišel?

Z logiky věci (útočník chce vydělávat) bych očekával že klíč skutečně pošle a že bude funkční, ale na níže zmíněném webu (servis.eset.cz) je zmínka o případu že někomu poslali klíč, který nefungoval. Ale je otázkou kde se stala chyba, protože zájem útočníka (=podnikatele černé zóny netu) je aby mu jeho oběti důvěřovali a zaplatili.

Xar: To utocnik podle nějakou aplikaci co to desifruje?

to Paba: Po zaplacení a kliknutí na kontrolu platby dojde ke stažení programu který dešifruje data.

Jen upozorním, pokud si vytvoříte peněženku a budete posílat platbu tak nezapomeňte na poplatek za převod. Je v řádu korun např. u peněženky Electrum jde o částku 0.0002bitcoin. Pokud na to zapomenete tak se tento polatek automaticky strhne z převáděné částky. Díky tomu pravděpodobně nedojde ke spárování platby.

a ti co zaplatili, nelze klíč použít i na jíném zašifrovaném PC? … myslím, že by lidé radši zaplatili někomu co to „risknul“ než útočníkovi

Ne, nelze, každý pc je zašifrovaný jiným klíčem.

tak bohužel špatná zpráva:

https://servis.eset.cz/News/NewsItem/View/141/aktualni-hrozba-ktera-sifruje-data-pouziva-neprolomitelnou-sifru

Obnovení souborů funguje. Je to piplačka, ale dá se zachránit všechno… Nejdřív odvirovat a pak postupně vše obnovit z předchozí verze.

Odvirováno, vyčištěno, zkoušela jsem Obnovit předchozí verze, ale nejde to, vůbec tam žádné předchozí verze nejsou….

Všichni se zde bavíte, o odvirování a dešifrování. Mě by ale zajímalo, jestli existuje způsob jak tomuto viru předejít i když jej uživatel spustí. Zda jej již umí některý antivirový SW již detekovat a zastavit dříve než způsobí zmiňované škody

Používám již mnoho let produkty Kaspersky a žádný problém ani tentokrát, přestože přítelkyně uvěřila, že má něco na poště. Malware byl blokován hned první den!

Rozhodně je tedy potřeba mít vypnutý bod obnovy, pro kompletní odvirování. To platí pro všechny antiviráky.

Tohle bych nedělal. Podle aktuálně dostupných informací je jediná šance obnova dat ze zálohy nebo „předchozích verzí“ přímo v systému. Smazáním všech bodů obnovy zároveň dojde se smazání nešifrovaných verzí souborů a není co obnovovat.

Variantu tohoto poštovního trojského koně, kterou dostala před dvěmi dny kolegyně, Kaspersky dosud nedetekuje – podle webu virustotal.com . A jak sleduju od jara trojany, které v Česku chodí v mailech (výše pohledávky), tak je Kaspersky často nedetekuje s velkým zpožděním, jestli vůbec. Brzo je většinou detekují (abecedně) AVG, Avast, Eset-NOD32 – protože to jsou české (československé?) programy.

Zkusil jsem to znova večer a Kaspersky už tenhle exemplář detekuje.

Univerzální a 100% obrana neexistuje. Když máte to štěstí, že nejste v první vlně zasažených, tak antivirus může pomoci, protože škodlivý kód zařadí do svých signatur postupně všechny „slušnější antiviry“. Ale pokud jste v první vlně, tak s jistou dávkou štěstí by mohla pomoci AV heuristika, ale spolehlivější bude „zdravý rozum“ „poučeného uživatele“ (a toho není nikdy dost). A jakmile kód začnou AV detekovat, lze očekávat, že jej útočníci modifikují tak, aby se detekci vyhnuli… Takže nejlepší obranou je myslet a nespouštět… (to jste ale asi nechtěl slyšet? 🙂 MInimálně by měl být Průzkumník Windows nastaven tak, aby zobrazoval přípony souborů (odškrtnout volby „Nezobrazovat přípony známých typů…“ v Možnostech složky)

dle zkušenosti se na win7 32bit podařilo obnovit soubory ze stínové kopie, na win 7 64bit virus stinove kopie deaktivoval a smazal ..

To je hrůza.

Jednou možností jak si dát pozor je řádně si prohlédnout adresu v adresním řádku.Musí tam být_ zelený zámek_ a nápis: Česká pošta, s.p.(CZ) https://www.ceskaposta.cz/uzitecne-nastroje/sledovani-zasilek-track-trace.

To je šifrované spojení. Pokud je adresa jinak, tak je falešná.

Díky za radu, ale to už nám napadeným je jaksi k ničemu.

Pořád nic? Klíč není? Zničilo mi to kromě jiného vánoční fotky asi 5 klientů, ostatní jsem bohudíky ještě měla na kartě nebo hotové, odeslané úschovnou, takže se za poplatek daly získat zpět. Jinak PC už mám doma, odvirovaný. Blokované soubory jsou na zvláštním disku a čekají na dešifrovací klíč. A já se modlím, aby už ho někdo vymyslel 🙁

Obavam se, ze obnova bez zalozni kopie nebude mozna-viz nizsi sprava z Esetu, kde nejpodstatnejsi cast je dole

https://servis.eset.cz/Knowledgebase/Article/View/426/0/jak-se-chranit-ped-havti-ktera-sifruje-data#.VHSpv3zwt9A

…

Upozornění:

V předchozích variantách této havěti bylo možné analýzou zdrojového souboru a zašifrovaných dat nalézt klíč k dešifrování. Bylo tak možné zašifrované soubory obnovit. Současná varianta, která se šířila pod hlavičkou různých přepravních společností používá velmi bezpečný šifrovací algoritmus. Šifrování je navíc vícenásobné a pro každého uživatele jiné. Klíč pro dešifrování již není možné zjistit. Můžeme předpokládat, že každá další varianta bude opět o něco sofistikovanější.

Podle posledních informací virus nešifruje kompletní obsah disku, u některých souborů pravděpodobně mění jen příponu. Alespoň u části změněných dat tak může pomoci vrátit souborům jejich původní příponu.

http://www.spajk.cz – odstranění v nouzovém režimu – krok za krokem

Může mě někdo říct zda případně odkdy Eset tento vir/Cryplocker začal detekovat případně (ideálně) nějaké srovnání antivirů kdo první připravil řetězce v aktualizaci ? Díky

ohledně Esetu zde:

https://servis.eset.cz/News/NewsItem/View/139/nova-vlna-podvodnych-e-mail-nejen-od-ceske-posty

Asi záleží na konkrétní variantě trojského koně. Variantu tohoto poštovního trojského koně, kterou dostala před dvěmi dny kolegyně, Eset dosud nedetekuje – podle webu virustotal.com . PC kolegyně ale asi nenakazil (možná ho nespustila), tak nevím na 100%, že je fungující(ale v komentáři na Virustotal někdo píše, že je to trojan). Ještě ho párkrát nechám Virustotalem analyzovat, tak můžete na tom odkazu sledovat, kdy ho začne detekovat.

Zkusil jsem to znova večer a Eset-NOD32 už tenhle kousek detekuje.

Mám pár poznámek.

Poznámka 1.: Dávejte si pozor, co spouštíte. Je otázka pár minut naprogramovat něco, co smaže vaše soubory. Je otázka pár desítek minut naprogramovat něco, co zašifruje vaše soubory. Jak sami vidíte, ani antivir vás nemusí ochránit, buďte při práci na počítači vždy bdělí! Pokud toho nejste schopni, tak minimálně při činnostech, které tu bdělost přímo vyžadují, protože jsou potenciálně nebezpečné.

Poznámka 2.: Pokud je malware, který šifruje soubory, jde je rozdělit do dvou skupin. První jsou ty, které používají kvalitní šifrovací metodu (například AES, AES používá 7z, wi-fi, instrukce se přidávají do procesorů atd.) a šifrovací klíč je po zašifrování poslán tvůrci malware, přičemž ten klíč se na napadeném počítači nenachází. V takovém případě nejde soubory bez klíče rozšifrovat (tedy pokud není použitý klíč třeba 123456, případně nění nějak monitorován malware při konkrétním šifrování) – což je i případ malware v tomto článku. A ta druhá skupina jsou ty ostatní, například soubor je zašifrován pomocí AES, ale klíč je nějakým způsobem uložen v souboru (například vygenerovaný náhodný klíč, který je zašifrován hashem budoucí velikosti souboru a připojen na konec souboru). Po analýze našifrovaných souborů se v takovém případě dá vytvořit algoritmus na dešifrování.

Poznámka 3.: Co si matně pamatuju, tak jsem zběžně testoval tento malware před několika dny ve virtuálce a pokud mě paměť neklame, šifroval pouze prvních 2 MB dat v souboru, takže pokud má někdo velké soubory, tak by snad nějaká část informací z nich šla teoreticky zachránit (ideální příklad: 10 MB zašifrovaný txt soubor stačí zobrazit v poznámkovém bloku a 8 MB dat by mělo být dostupných). Je ale možné, že si to pletu s jiným malwarem, tak to někdo ověřte.

Dobrý den, jestli to chápu správně, když opíšu kontrolní číslice a stisknu Stáhnout ta havěť se mi do počítače nedostane, jak je někde uváděno. Problém vznikne až v momentu pokud bych stáhla soubor s příponou .exe ?

Problém by nastal, až spustíte příponu *.exe.

Tak mě na serverech, kde shodou okolností před 14 dny spadlo zálohování, se povedlo data obnovit pomocí ShadowExploler. Data se zašifrovali v 15:59 a Shadow je obnovil z 12:00.

Proč v roce 2014 lidi nezálohujete? Třeba za 5$ měsíčně jakákoli data? http://www.backblaze.com

me se to nastesti nestalo, pze to nejdulezitejsi zalohuju, ale deje se tak, protoze vetsina lidi, ze maji zalohovat, to pochopi, az kdyz se neco takoveho stane… clovek jim to muze rikat 100x 🙂

Shadow explorer data k vybranemu datu obnovi, ale cca v polovine obnovovani spadnul a od te doby jiz zadne body obnoveni nenasel ani system obnoveni. Co ted? Byly napadeny soubory obnovy? Da se s tim neco jeste delat? Nebo jen selhala sluzba VSS? Da se nejakym zpusobem nekde overit, zda shadowcopy soubory obnovy fyzicky na disku jeste jsou a pouzit je, treba na jinem stroji?

http://www.spajk.cz – likvidace viru v nouzovém režimu

ODSTRANĚNÍ !!!

Na http://www.spajk.cz je podrobný návod na odstranění toho sajrajtu v nouzovém režimu. Funguje to ihned!!!

hmm, trapná reklama na spajk.cz, kde žádný návod není…

ano návod na odstranění není, ale snad přínos může být aspoň se b tom, že se dozvíte informace v ucelenější formě než v méně přehledných diskuzních příspěvcích

Tak tedy takto:

Útok pochází zatím z domén ceskaposta.net a ceskaposta.info, které však České poště nepatří, ta rozesílá zásilky z adresy ceskaposta@cpost.cz. Pokud zadáte kód a pokusíte se stáhnout informace o neexistující zásilce, stáhnete si do počítače virus. Jedná se o zákeřnou infiltraci Win32/Spy.Hesperbot, což je trojský kůň, vytvořený tak, aby získával informace o bankovních účtech napadeného. Umožňuje zaznamenávat stisknuté klávesy, vytvářet screenshoty a nahrávat videa, dokáže také vzdáleně ovládat napadený počítač. Opět je zde použita dvojitá přípona „zasilka.pdf.exe“ a opět musím zdůraznit – na dvojité přípony se nekliká!

A jak virus odstranit?

Přejděte do nouzového režimu. Při startu PC, jakmile zmizí úvodní informace BIOS (obvykle logo výrobce PC/základní desky, či informace o paměti, procesoru), je potřeba mačkat klávesu F8.

Zobrazí se nabídka, ve které zvolte „Stav nouze“/“Nouzový režim“ (Safemod). Jakmile v tomto režimu Windows naběhnou, otevřete editor registru. Ve Windows 7/8/Vista stačí v nabídce Start napsat „regedit“ (bez uvozovek) a potvrdit klávesou „ENTER“. Ve Windows XP kliknete na nabídku Start-Spustit a napíšete opět „regedit“. Nyní se musíte proklikat do větve HKLM\Software\Microsoft\Windows\CurrentVersion\Run. Zde bude uveden nějaký prapodivný název souboru, v příkladu wsadjgk odkazující i na umístění ve složce ProgramData.

Název wsadjgk je pouze ilustrativní, soubor i složka mají pokaždé jiný název!

V některých případech je cesta ke klíči v registru jiná, zkontrolujte tedy i umístění HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run !

Nejprve smažte složku v umístění C:\ProgramData\wsadjgk. Složka ProgramData bývá standardně skryta, proto si povolte zobrazení skrytých složek. Po odstranění složky/složek s podivným názvem smažte i zmiňovaný klíč v registru.

cp

Restartujte počítač do běžného režimu a antivirovým programem zkontrolujte operační paměť, ta by již měla být čistá

„na dvojité přípony se nekliká!“

A na soubor ve tvaru zasilka.ty_si_lama.exe se kliká?

Tak u nas uz se to taky rozjelo. Vcera nas bombardovaly maily s postovni zasilkou. Vypada to, ze stahovane soubory uz jsou nefunkcni. Protoze dve kolegyne to spustily a nic se nestalo. Jedna ma XP a druha W7.

odkaz smeruje na csposta24.org velikost souboru je/byla

vcera DR389723928793201.exe 477 184 B a tvaril se jako ovladac GeForce 3D Vision ver. 7.17. dokonce to ma i ikonu

dnes DR3829832729803.exe 473 088 B

Patřím k těm blbům co si podvodný email od České pošty otevřeli. Klikla jsem i na odkaz Informace o zásilce. Stáhnul se mi zazipovaný soubor,ale ten nešel otevřít. Může se vir dostat do PC, ikdyž nebyl soubor otevřen? Vůbec tomu nerozumím. Projela jsem PC antivirem a nic nenašel. díky

Pokud jste ho stahla tak už ho tam máte.

Ale vzhledem k tomu že vám nešel rozzipovat, tak počítám že jste ho nespustila, v tom případě se nic neděje. Smažte *.zip a je to ok.

Šifrovací appka (cryptolocker) momentálně chodí i přes email s odkazem na doménu „cs-post24.com“. Phishing email se tvari, jako informace o vyzvednuti zasilky. Email je v češtině.

Jen tak mimochodem, Česká pošta tomu moc nepřispívá, právě jsem dostal nevyžádaný mail na nějakou soutěž „Vyhrajte s balíky České pošty“

https://decryptcryptolocker.com/

A jak virus odstranit?

Přejděte do nouzového režimu. Při startu PC, jakmile zmizí úvodní informace BIOS (obvykle logo výrobce PC/základní desky, či informace o paměti, procesoru), je potřeba mačkat klávesu F8.

Zobrazí se nabídka, ve které zvolte „Stav nouze“/“Nouzový režim“ (Safemod). Jakmile v tomto režimu Windows naběhnou, otevřete editor registru. Ve Windows 7/8/Vista stačí v nabídce Start napsat „regedit“ (bez uvozovek) a potvrdit klávesou „ENTER“. Ve Windows XP kliknete na nabídku Start-Spustit a napíšete opět „regedit“. Nyní se musíte proklikat do větve HKLM\Software\Microsoft\Windows\CurrentVersion\Run. Zde bude uveden nějaký prapodivný název souboru, v příkladu wsadjgk odkazující i na umístění ve složce ProgramData.

Název wsadjgk je pouze ilustrativní, soubor i složka mají pokaždé jiný název!

V některých případech je cesta ke klíči v registru jiná, zkontrolujte tedy i umístění HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run !

Nejprve smažte složku v umístění C:\ProgramData\wsadjgk. Složka ProgramData bývá standardně skryta, proto si povolte zobrazení skrytých složek. Po odstranění složky/složek s podivným názvem smažte i zmiňovaný klíč v registru.

cp

Restartujte počítač do běžného režimu a antivirovým programem zkontrolujte operační paměť, ta by již měla být čistá

No jo, no. Jediným řešením je prostě přechod na takové to nakousnuté, šťavnaté, hezké, chutné, spolehlivé jablíčko…. ty se při styku s koncovkou .exe prostě jenom kysele otřepou… 🙂

návod na obnovu pomocí Shadow Explorer:

https://servis.eset.cz/Knowledgebase/Article/View/427/0/jak-obnovit-poskozene-ci-zasifrovane-soubory

No jesteze mam doma Apple. Pocitac pouzivam jen pro brouzdani se po netu a vse mam na googlu. Tam se doufam ten virus take nedostane. Horsi az bude vyroben virus, ktery se bude zamerovat na tyto sluzby a bude spousten primo nejakym javascriptovym kodem na nejake strance. Dokazi si predstavit, ze by dany virus v GoogleScriptu vytvoril skript a trigger, ktery by jej spoustel i kdyz jiz nebudu pripojen. Masakr take bude, az nepujdou pocitace vypinat a budou jen usinat, to ten virus bude asi take tezke zastavit. V kazdem pripade preji vsem postizenym rychly navrat ztracenych informaci a rychle blokovani antivirama, protoze az nekomu z postizenych rupne v bedne a prejmenuje dany soubor a posle ho schvalne jako nejaky darek nebo ho necha sdilet, tak to teprve bude masakr.

Mozna si to predstavuju jako Hurvinek valku, ale to nikdo nemuze disasemblerovat ten vir a podivat se jak generuje to heslo? Nebo na 100% jde sledovat co se deje v operacni pameti, jake instrukce procesor zpracovava. Ja vim je to slozite, ale nerikejte mi ze to kluci z antivirovych spolecnosti neumi.

Ten vir nemam tak nevim co vsechno zasifruje a co jen prejmenuje.

Jak treba utocnik dokaze ten jeden soubor zase obnovit? Pozna snad kdo mu ho posila? Tzn. IP adresa, verze a jmeno web prohlizece, nazev zaheslovaneho souboru, nebo se pri odeslani doplnuje jeste nejaka informace?

Proste jestli utocnik dokaze obnovit puvodni soubory, tak bud heslo ma nebo si ho generuje z informaci, ktere muze ziskat tim zaslanim toho souboru.

Takze by mel jit vytvorit nejaky keygen.

Jinak si myslim ze by soubory mely jit obnovit jako kdyz dojde ke smazani. V zavislosti na volnem miste na disku. Soubory se preci fyzicky nemazou dokud neni potreba misto pro nove.

Ano. představuješ si to jako Hurvínek válku.

Zjednodušeně: Klíč se vygeneruje náhodný, pomocí AES a klíče se zašifují soubory a klíč se pošle na web tvůrce malware. Klíč nezjistíš, protože je generován náhodně, AES rozšifrovat nejde, potřebuješ klíč a klíč nemáš, ten má jen tvůrce malware. A jak pozná o jaký klíč se jedná? Uloží v zašifrovaném souboru třeba nějaký náhodný řetězec, který se pošle na web tvůrce malware spolu s klíčem. Vše se dá naprogramovat za pár desítek minut.

Takže keygen vytvořit nejde, pokud klíč generuje náhodně. A k náhodnému řetězci nemáš přiřazený klíč, protože nemáš databázi řetezců a klíčů.

Co se týče posledního, tedy mazání, při enkryptování ani nic mazat nemusíš, stačí přepisovat původní soubor a původní data ti fyzicky na disku zmizí (nemyslím tím zálohy již popisované, ty by bylo též vhodné, z pohledu malware, smazat, což nejspíš tvůrce tohoto malware bude mít třeba vyřešeno v příští verzi malware…).

Ohledně toho, že to napadá i zálohy na externích nebo síťových discích, připojených přes písmenko nebo přes síťové okolí. Ono je zálohování a zálohování.

– Nejbanálnější nakopírování na jinou partitionu je samozřejmě nanic, to je tak proti vlasní chybě, ale nestačí ani na pád disku.

– Externí disk (ať už fyzicky jiný kotouček nebo síťový) je o parník lepší, to samozřejmě. Ale pokud na něj má uživatel plný přístup, respektive plný přístup ke své části, včetně možnosti urpavit/smazat dříve nahrané, tak na problémy typu tohoto viru je to taky málo.

– Za takřka neprůstřelné považuji nějaké externí/cloudové úložiště, kam se denně sype kopie Vašich cenných dat a tu už nemůžete ovlivnit. Prostě tam bude a nejde přepsat, protože takové přístupy nemáte. Takové právo má je správce toho externího úložiště. A v něm funguje „pevný režim“, například že data zůstávají dva týdny ve dvou kopiích, a další dva měsíce v jedné kopii. Nejlépe v kombinaci s aplikačkou v počítači, která provádí to zálohování podle programu např. 1x týdně kompletní, zbytek změny od poslední kompletní. Díky tomu si třeba za měsíc můžete všimnout „aha, 13.11. se něco podělalo“ a natáhnout si zálohy ve stavu z 12.11. (protože víte, že i na konci prosince tam máte data za poslední čtvrtrok den po dni, a nikdo je nemohl změnit). A to ještě na zdvojených discích, kdyby náhodou jeden odešel, a v lepším případě každá kompletní záloha v jiné lokalitě, kdyby náhodou přišlo něco jako požár nebo povodně. Největší „práce“ je pak určit poslední nepoškozenou podobu dat.

Bohužel takovéhle zálohování málokdo nabízí. Někdy tak fungují zálohy webových serverů, ale většinou nejsou využívané i pro zálohy lokálních počítačů. Plus si ten prostor musíte zaplatit, ale vzhledem k cenám v desetihalíříh za gigabajtoměsíc to nemusí být žádná pálka – pokud ve svém PC umíto oddělit životně důležitá data (dokumenty, poštu, případně protříděné fotky) od druhořadých (filmy, zbytné fotky, aplikace..). Další možností je mít domácí diskovou stanici, která takovéhle nastavení podporuje (tj. běžným způsobem neumožní update/delete záloh, které už tam leží). Ale o diskstation s takovým softwarem zatím nevím, budu rád za tipy. Trocuh se to dá přirovnat k zálohám na nepřepisovatelných cédéčkách, s kterými se ale samozřejmě musíte vypalovat, je tam určité riziko nečitelnosti, atd..

Má někdo další tipy na neprůstřelné zálohování?

A co třeba google drive případně podobné uložiště?

Todle to je dva roky starý článek:

http://technet.idnes.cz/google-drive-efektivneji-0xy-/software.aspx?c=A120729_223226_software_dvr

a píše se tam, že po smazání jsou soubory v google drive koši. Předchozí verze souborů uchovává google drive po dobu 30 dnů případně do 100 předchozích verzí.

Nevím jak jsou na tom uložiště teď, ale jelikož jsem přišel před nedávnem o disk, začínám zálohování řešit. A nejspíš mi bude bohatě stačit 15 GB zdarma na google drive a 15 GB zdarma na Microsoft OneDrive.

Ale pokud je ke google drive přístup „proklikatelný v počítači“, tak se k němu tento virus zřejmě taky dostane, ne? A pokud i tam soubory ZAŠIFRUJE (nikoliv odstraní, aby byly obnovitelné z koše), tedy změní, tak je asi neobnovím. Nebo?

Nikde není psané, že je potřeba používat google drive s nastavením, kdy je proklikatelný přístup do google drive. A pokud se s takovým nastavením používá, tak je tam těch až 100 předchozích verzí souboru. Nebo máš dojem, že nějaký cryptolocker upravuje soubory více jak 100x? A i kdyby se s tímto více jak 100x upravením souboru počítalo, určitě by to nějak vhodně vyřešit šlo.

Pardon, těch 100 předchozích verzí i v případě úpravy jsem přehlédl. To je samozřejmě dobré, díky za tip.

Zde uvádím, jak e-mail vypadal: http://support.zcu.cz/index.php/Aktuality:Podvodn%C3%BD_email_za%C5%A1ifruje_va%C5%A1e_data.

Mám takovou teorii, torrentlocker apod. vytvořili a šíří je google a jiné společnosti, jež se chtějí dostat k většímu množství uživ. dat. A teď vážně:

Zálohování osobních či dokonce firemních dat na cloudy ála google, či kamkoliv jinam, vyjde asi na stejnouúroveň, jako byste data tiskli na papír a vyhazovali je oknem. Pokud zde jakási lentilka tvrdí že na googlu je 15gb prostoru, je opravdu takový problém koupit externí disk za tisícovku, nebo 2 flashdisky po 2 stovkách a tam tyto data dle důležitosti jednou za den sypat. Neni to lepší než dávat data veřejně k dispozici?

pozn.: šíří se tu nyní histerie okolo zálohování, samozřejmě kdokoliv s trochou soudnosti jež má cenné pracovní soubory či soubory na kterých strávil hodiny času vlastní práce, si tyto data zálohuje. Lidé kteří mají databáze pracovních fotek 5let do zádu, je samozřejmě musí mít na externím disku, ale zamyslete se popravdě, kolik konkrétních dat je nutné zálohovat. Pokud píšete, nebo děláte weby či databáze, je to v řádu jednotek až desítek mb na projekt. Pokud děláte foto, jsou to jednotky gb, možná, pokud řešíte video až poté jsou třeba stovky a více gb.

Výsledek vlastní neschopnosti uživatelů, kterým vir sežral data (a toto je prakticky vždy o neschopnosti uživatelů) je to, že se nyní šíří histerie a jediné možné řešení je nasypat data zdarma na všechny cloudy které existujou… děcka proboha, disky, flashky i ty blbý CDčka se prodávají pořád, nesypte data na cloudy, zapláčete až o ně přijdete či až vám je někdo ukradne. Že jsou na cloudech zneužívány je samozřejmost. Jen se o tom moc nepíše. Cloudy jsou něco na úrovni veřejné knihovny – a tam si leze kdo chce a bere si co chce….

Podívej se laskavě na co jsem reagoval a jak jsem reagoval. Reagoval jsem na konkrétní příspěvek, kde má odpověď prakticky řešila to co daný uživatel chtěl, tedy službu s určitými paramatry a vlastnostmi. A též jsem doplnil, že daná služba bude vyhovovat mým potřebám.

Nepsal jsem nic o tom, že dané řešení je jediné možné a vždy vhodné pro všechny. Co se týče dat, tak mnohdy ono neveřejné (podle tebe veřejné) ukládání naprosto stačí pro většinu dat, minimálně u mě, navíc v mém případě je mi dokonce jedno, jestli většina dat by byla uložena veřejně nebo neveřejně, pár mých dat jsem zachránil i tak, že jsem je stáhnul z mých veřejných uploadů (na uloz.to, vps), jedná se například o naprogramovaný kod, instalační kód a podobně. Pokud člověk nevěří nebo nechce dávat soubory na google drive, případně se jedná o opravdu citlivé soubory, je možné je tam dávat zaheslované v archivu (nebo máš problém i s AES 256 bits?) – například já bych tam dával citlivé dokumenty takto zaheslované v archivu, případně tam ty citlivé dokumenty nemusí člověk dávat vůbec pokud nechce. Já nikomu nebráním používat k zálohám jakékoliv řešení, ať každý používá co chce. Co se týče například mě a kleknutí disku, tak o své fotky jsem nepřišel, zůstaly i na paměťových kartách. Je teda vždy přistupovat individuálně.

Opradu se histerie okolo zálohování nešíří. Jen je opravdu potřeba na to myslet, je to sice činnost navíc, ale přece jen méně namáhavá než obnovovat původní soubory tak, že je člověk vytvoří/vypracuje znovu nebo případně nejdou vypracovat znovu vůbec. A není to otázka pouze viru ale i selhání hw, jako v mém případě. A jak jsem psal, ať si každý zálohuje kam chce a jak chce podle svých potřeb, v mém případě mi bude vyhovovat google drive + onedrive a něco z pc na paměťovou kartu v mobilu a to v tom smyslu, v jakém jsem píšu v tomto příspěvku (fakt v mobilu nenechávám uloženou kdejakou vyfocenou píp nebo nezašifrované citlivé soubory).

Cloudy, moje diskuze se neubírala směrem, jestli je dobré zálohovat nebo ne. To asi není ntné řešit… Otázka byla, jak ideálně zkombinovat co nejefektivnější zálohování (často, samo, automaticky) vs. to, že tenhle virus umí šifrovat i připojené jednotky. Nikdo netvrdí, že se „za pár“ nedá koupit externí disk, ale jde o to, co se stane, až ho připojím k zavirovanému počítači.

Pro zajímavost, shodou okolností i my děláme weby, takže kromě soukromého zálohování (a i rodinné fotky, ne fotky fotostudia, jsou pro mě velmi cenné, a nemají zrovna pár megabajtů…) samozřejmě uvažuju i o bezpečném zálohování firemních dat. Tady bych Vás rád upřesnil – jsou i firmy, jejichž weby mají databázi 5GB (zálohovanou klidně i hodinu po hodině) a uživatelská data (např. obrázky související s nabídkou zboží a služeb) tu máme taky 200GB na web (zálohované denně). Schválně si spočtěte, kolik dat to dělá při uchovávání záloh pro možnost obnovení 30 dnů nazpátek 😉 takže tady už stojí za to zamyslet se nad ideálním nastavení zálohování. (A ta data se průběžně mění, samozřejmě kombinace kompletních a inkrementálních záloh je, ale i tak jsme v terabajtech)

Pravá Česká pošta používá vícero domén (adres pro mail či v internetovám prohlížeči): cpost.cz, postaonline.cz, ceskaposta.cz. Avíza odesílá s odesílatelem ceskaposta@cpost.cz. U podvodných mailů to bylo jinak, ale adresu odesílatele mailu můžou i podvodníci nastavit na ceskaposta@cpost.cz.

vir smazal i shadowcopy, nicmene jsem je pomoci O&O Format Recovery obnovil. Obnoveni probehlo ale samozrejme do jineho adresare, ktery jsem pro obnovu zvolil. Jak ale z techto obnovenych „shadowcopy“ souboru dostat data, ktera tam evidentne jsou? Adresar System Volume Information lze treba i najinem stroji zpristupnit zmenou prav takeown + icacls, nicmene fyzicke soubory obnovy, jsou i tak nepristupne ci nejdou smazat. Premyslel jsem o tom, ze bych „zdravym“ WIN 7 s viditelnymi body obnovy O&O obnoveny soubor Shadowcopy podstrcil jako soubor funkcni Shadowcopy, ze ho prejmenuji, ale samotny „zdravy“ soubor shadow copy nelze smazat, zrejme protoze je s nim zakazano jakkoli manipulovat. Nenapada nekoho neco, jak na to vyzrat, ci jde nejakym zpusobem alespon neco z obnovenych souboru shadowcopy vytahnout?

Jen střílím od boku: zkusit http://www.shadowexplorer.com/downloads.html ?

Došlo mi pár dotazů na PM ohledně platby za dešifrovací program. Tak přidávám moje postřehy a návod jak zřídit bitcoinovou peněženku a provést platbu…

http://www.servis-zlin.eu/clanky/cryptolocker-sifrovaci-vir-ktery-znepristupni-data-aneb-sledovani-zasilky-ceske-posty

http://www.servis-zlin.eu/clanky/jak-zalozit-bitconovou-penezenku-a-prevest-na-ni-penize/

Potvrzuji další úspěšné dešifrování po zaplacení. Bitcoin zrovinka padl a podařilo se mi nakoupit za $348, celková platba pod 20tis.

Prosím jak zjistím kde je balík a zdali byl převzatý