Havěť z kategorie ransomware se může v některých případech zaměřit i na servery, které poskytují sdílené informace, dokumenty, soubory, …, napříč firmou a též zajišťují roli úložiště záloh. Pojďme se podívat na nový „kousek“, povědět něco o prevenci a o tom, co útočníci nedomysleli 🙂

Jatka na disku

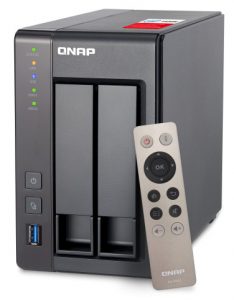

Analytici tuhle havěť nazvali jako QNAPCrypt (jinde ECh0raix), neboť se zaměřuje na NAS společnosti QNAP. Havěť se snaží hrubou silou (brute force) odhalit heslo uživatele root a do zařízení se dostat skrze SSH. Jakmile se ji to podaří, zkontaktuje útočníkův server v internetu a zažádá si u něj o veřejný RSA klíč, ID bitcoinové peněženky (oboje unikátní pro každou oběť) a zahájí na zařízení jatka. Klíčem zašifruje data na NAS zařízení, čimž je znehodnotí a ID bitcoinové peněženky pak naservíruje nebohému správci sítě, aby věděl, kam poslat případné výkupné. Obnova dat ze strany útočníků je podmíněna právě zaplacením výkupného. To jestli útočníci pomohou s obnovou dat či nikoliv, je zcela na nich. Peníze mohou klidně jen vyinkasovat, zmizet a začít chystat další sofistikovanější útok.

Majstrštyk analytiků

Více prostoru si tahle havěť nezaslouží, neboť asi nepůjde o něco, co by se ve větší míře objevovalo. Pozornost si naopak zaslouží majstrštyk analytiků, kteří první variantu havěti vyřadili z provozu. Pointou byl fakt, že aby havěť zašifrovala data, nutně potřebovala získat ze serveru útočníka klíč i ID bitcoinové peněženky, unikátní pro každou oběť. Analytici tak nasimulovali fiktivní útok na ~2 tisíce zařízení, což stačilo k tomu, aby útočníkům došla zásoba peněženek. Do dalších reálných zařízení se tak sice havěť dokázala nabourat, ale tam následně „umřela“ následkem toho, že ze serveru útočníka nedostala požadované informace. K zašifrování souborů tak nedošlo. Více informací v originálním článku.

Pár rad do života

Na závěr pár informací k prevenci.

- Nastavte silné heslo pro přístup k administraci NAS (více o heslech třebas v téhle PDF knize).

- Zakážte přístup přes port SSH (TCP/port 22), pokud to není nezbytně nutné. Další doporučení k navýšení bezpečnosti lze najít přímo na webu výrobců (QNAP, Synology).

- Nevystrkujte NAS do internetu. Pokud je to nutné, tak jen nezbytně nutné porty a bez portu SSH.

V praxi se setkáme především s ransomwarem, k jehož spuštění dojde přímo na stanici uživatele (stolním PC, notebooku, …) a na souborový server se zašifrované soubory zavlečou právě z těchto koncových bodů skrze síťově sdílené složky. Z tohoto plyne, že antivirová ochrana by měla být řešena především na stanicích (endpointech) a sekundovat by mělo antivirové zabezpečení serveru. Samotný antivirus na serveru však v tomhle případě žádnou ochranu nezajistí. Antivirus tam totiž nepřichází do styku s havětí, ale pouze s jeho „produktem“, zašifrovanými soubory, na kterých nic závadného není. A tímto se opět dostáváme k tomu, že ideální prevencí je zálohování. Více informací v nedávném článku Někdo platí, někdo zálohuje.

Napsat komentář