Minule jsem psal o rizicích spojených s fotovoltaickými systémy z Číny a navázal tak na obavy z činských elektromobilů. Na problém, ale můžete narazit i v řádech stokorun. Stačí si koupit chytré zařízení „Powered by Tuya“ a nebo být připojení do internetu přes domácí WiFi router, který fyzicky ještě funguje, ale morálně je 10 let za zenitem…

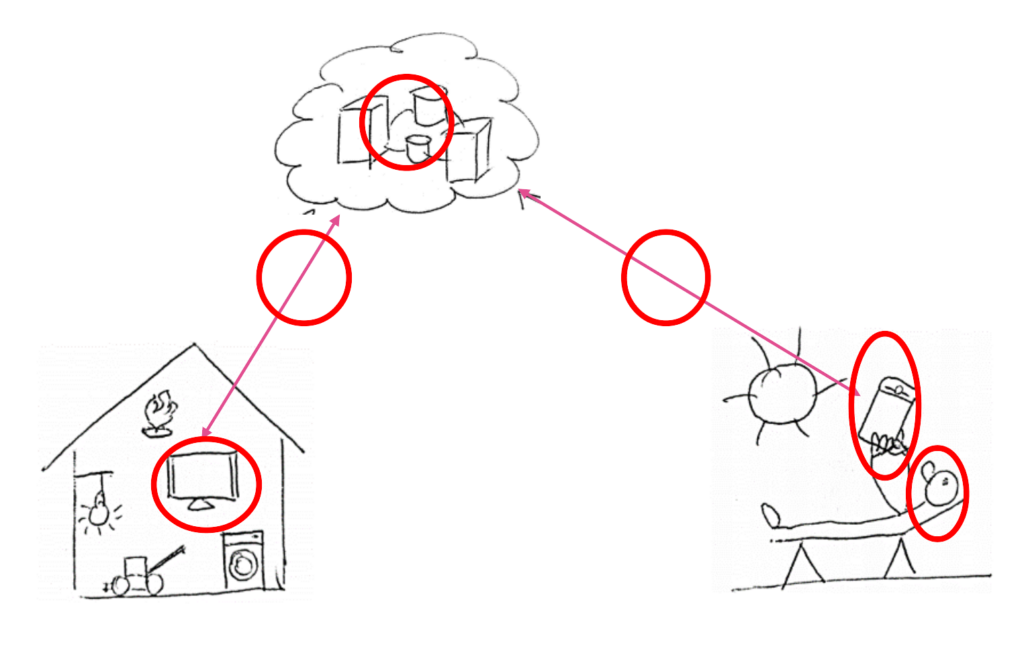

Pokud si koupíte domů nějaké chytré zařízení typu IOT (Internet of Things) a jste ho schopni ovládat odkudkoliv, třeba i z dovolené trávené tisíce km daleko, pak takové zařízení zcela určitě funguje v níže uvedené konfiguraci. Technicky je přímé spojení mezi IOT zařízením a mobilním telefonem s obslužnou aplikací komplikované. V komunikaci tak figuruje kromě domácnosti a uživatele (na plážovém lehátku), i třetí prvek a tím je serverová infrastuktura výrobce IOT někde v internetu („cloudu“). Komunikace IOT zařízení je tak mezi domácností a uživatelem „protunelována“ skrze tyto servery. IOT zařízení aktivně komunikuje se servery, obdobně jako obslužná aplikace na mobilním telefonu. V této konfiguraci to bude fungovat v podstatě všude, ať už na hotelové WiFi nebo jakékoliv mobilní síti. Žádné mapování portu, žádné nastavování firewallů. K provozu prostě jen stačí, aby „fungoval internet“.

Cloud, cloud, cloud, …

Tahle konfigurace přináší i spoustu míst (zakroužkovaná místa), kde může nastat nějaký problém. Problém může být v samotném IOT zařízení a může jít například o šlendrián výrobce, který si usnadnil práci a do všech prodaných zařízení natvrdo nastavil stejné heslo, které je pak použito při komunikaci se servery. Příkladem budiž chytrá garážová vrata značky NexxHome, která lze díky podobné chybě otevírat hromadně na dálku jedním uživatelem.

Chyba může být i ve způsobu komunikace, kterou navazuje jak IOT zařízení, tak mobilní telefon. Šlo by najít spousty příkladů, kdy se prostě komunikace realizuje v nešifrované podobě a lze tak do ní vstoupit kdekoliv po cestě. A nebo probíhá šifrovaně, ale nevadí ji, pokud je odkloněna skrze server útočníka. Obecně se tomuto útoku říká MITM – „Man in the middle“.

A co teprve chyby v cloudové infrastruktuře? Síť výrobce může být kompromitována hackery a tudíž mohou do chodu IOT zařízení zasáhnout, případně „jen“ publikovat jména / hesla uživatelských účtů. A v neposledním řadě tu máme ještě nejslabší článek celého řetezce a tím je uživatel (kroužek zcela vpravo). Ten vlivem sociálního inženýrství a různých oblbovaček může jméno / heslo odevzdat útočníkům sám a to relativně dobrovolně…

Napadení / kompromitace zařízení v domácí síti

Důsledkem výše uvedeného může dojít i k situaci, kdy bude IOT zařízení v domácnosti kompromitováno / napadeno. Můžete pak mít sebelepší firewall chránící před útoky z venku a přesto to nepomůže, jelikož už máte „škodnou“ uvnitř domácnosti a to rovnou v síti, kde máte ty nejcitlivější data (úložiště fotek, certifikáty a hesla do bankovnictví, …).

„Třešničkou na dortu“ je pak kompromitace samotného firewallu (což je taky chytré IOT zařízení) ať už z venku, nebo skrze jiné kompromitované zařízení uvnitř domácí sítě. Jeden čerstvý příklad za všechny, týkající se oblíbené značky TP-Link. Útoky na domácí WiFi routery / firewally mohou být úspěšné i z těchto důvodů:

- Nechávají se v default nastavení od výrobce. Prostě se krabička zapojí a když „internet jede“, jde se od toho.

- Nedochází k automatickým aktualizacím firmwaru (=opravě chyb), protože to vyžaduje interakci uživatele (a ten o této nutností neví a nebo na to kašle).

- Vůbec se neřeší situace kolem životního cyklu WiFi routeru – EOL (End of life), kdy výrobce již žádné bezpečnostní aktualizace firmware nevydává. Někteří výrobci chrlí nové a nové modely a o to dříve ukončují podporu pro ty starší. Zároveň zachovávají zařízením fyzickou „dlouhověkost“. Ovšem ne tu morální! WiFi router se tak mění obvykle až v momentě, kdy prostě fyzicky umře. To ale může trvat třeba 8 let, přičemž výrobce k němu dodal poslední aktualizaci 6 let dozadu. Útočníci tak budou mít několik posledních let větší šanci na kompromitaci takového firewallu, pokud se nějaká zranitelnost objeví, ale výrobce na ni nezareaguje.

WiFi router, vstupní bod do domácí sítě

I když budete mít WiFi router za pár stovek, obvykle lze v nastavení najít funkci nazvanou jako GUEST WiFi. Tedy oddělenou WiFi síť pro návštěvy. Není nic jednoduššího, než do této sítě „naházet“ i všechna chytrá zařízení. Do privátní WiFi sítě pak pustit pouze svůj notebook, stolní počítač, telefon, … Návštěvy též hodit do GUEST WiFi.

Důvod? Pokud dojde ke kompromitaci zařízení ve WiFi síti GUEST, pak principiálně nemohou škodit v oddělené privátní WiFi síti. Je tam jedno ALE: Pokud to budete brát do důsledku a do GUEST WiFi sítě zařadíte i chytrou televizi, můžete zapomenout na chromecast a podobné funkce, kdy například z mobilního telefonu pustíte video či foto na TV… Je tedy na zvážení, jak například s TV naložíte. Ale stále lepší něco, než nic.

Z výše uvedeného plyne i nutnost aktualizovat WiFi router a ideálně i zabránit situaci, kdy používate nějaký, který je EOL (End of life). Pokud toto řešit nechcete nebo neumíte, může být zajímavým řešením český projekt Turris. Je ale potřeba počítat s vyšší pořizovací cenou. Více na turris.cz.

Jaká IOT zařízení?

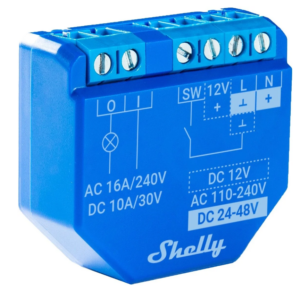

Pokud jde o samotná IOT zařízení, doporučuji vybírat ty, která Vás nenutí používat cloudovou infrastrukturu výrobce. Obecně by to mělo být možné u IOT zařízení, která jsou kompatibilní se zigbee (stěžejní je to pak hlavně při výběru konkrétní zigbee gateway/brány) a nebo třeba IOT zařízení mnou oblíbené značky Shelly. Ono bude pochopitelně plno dalších značek, kde není cloud nutností, nicméně speciálně varuju před nákupem IOT zařízení, která jsou označená jako „Powered by Tuya“ nebo obecně Tuya. To je jedno velké neštěstí!!!

Pozor na „Powered by Tuya“!

Ač může jít o mechanicky i softwarově kvalitní IOT zařízení, Tuya (přes WiFi) je zárukou toho, že taková zařízení se budou zuby nechty bránit lokálnímu provozu bez nutnosti internetového připojení a přístupu ke cloudové infrastruktuře tuya.com! Já jsem například držitelem chytrého ventilu na uzavírání vody „Powered by Tuya“ a moje idea byla taková, že pokud jiné IOT zařízení detekuje vodu pod pračkou či myčkou, ventil „Powered by Tuya“ dostane automaticky povel na uzavření přívodu vody do domu. Paradoxně, i když je WiFi ventil i detektor vody ve stejné WiFi síti a tekoucí pračka stojí třeba jen o metr vedle, příkaz na otočení ventilu musí přijít z internetu skrze cloudovou infrastrukturu v Číně! Takže pokud Vám zrovna nepůjde internet a nebo se Číňan rozhodne jinak, prostě tu vodu nezastavíte! Nějaké způsoby, jak to obejít, existují, nicméně to je na samostatný článek a s manželkou jsme se shodli, že je snad lepší nechat se vytopit, než tohle 🙂

Kdybych byl paranoidní, tak bych fungování a filozofii Tuya zařízení označil za cílený business plán. Když se podíváte na množství „Powered by Tuya“ zařízení na aliexpressu všeho druhu a ty příznivé ceny, nechci si ani představit důsledky toho, jak to ve světě dopadne, pokud se Čína nas*ere…

No a příští týden snad už pozitivně u třetí části 🙂

Vím, že existuje „local tuya“, dělal jsem s tím nějaké experimenty kvůli integraci do homeassistantu, ale na pohodlí ovládání kamerky jsem se nedostal. Těch kamer mám několik a nechce se mi je vyřazovat. Je nějaká možnost, jak je „vyléčit“? Jakože bezpečně. Vše převádím na HA, většinu věcí mám přes zigbee, ale ty kamery poměrně odolávají. Štve mě to.

Even if the WiFi valve and the water detector are on the same WiFi network and the running washing machine is need a mud and tape, it’s just a meter away.

Perfect! I can say that having a wordpress plugin on this site is more convenient for your visitors!