Národní centrum kybernetické bezpečnosti vydalo varování před útoky, které se zaměřují na tuzemské organizace bez ohledu na oblast působnosti. Upozornění bylo vydáno ve stejný den jen krátce poté, kdy kvůli hackerskému útoku přerušilo těžbu OKD. Připomeňme, že podobně rozsáhlý útok zasáhl nedávno i Benešovskou nemocnici.

Opis celého varování nabízím níže (zdroj zde).

Varování CERT

Vládní CERT eviduje zvýšenou aktivitu botnetu Emotet, často v kombinaci s malwarem TrickBot a ransomwarem Ryuk. Jedná o aktuální kampaň, která cílí na organizace v České republice napříč odvětvími. Doporučujeme proto zvýšenou opatrnost.

Vstupním bodem do sítí organizací je malware Emotet, který se do počítače oběti nejčastěji dostane otevřením přílohy phishingového e-mailu a následným spuštěním makra. Emotet je schopen navázat na předchozí legitimní e-mailové konverzace oběti a tak zvýšit zdání legitimnosti emailu a pravděpodobnost, že oběť nakaženou přílohu otevře. I takový phishingový e-mail je ale možné identifikovat. Zatímco se zobrazené jméno adresáta ukáže jako jméno legitimní osoby, se kterou oběť již dříve navázala komunikaci, e-mailová adresa odesílatele bývá odlišná a může sloužit jako vodítko k rozpoznání phishingu. Pokud máte pochybnosti, telefonicky si ověřte, že zpráva skutečně přišla od reálného odesílatele. Dále také při otevírání souborů nepovolujte makra.

Pokud k otevření nakažené přílohy dojde, Emotet do počítače oběti stáhne další malware TrickBot. Trickbot je pokročilý bankovní trojan, který sbírá citlivá data jako například registrové klíče, přihlašovací jména a hesla, data z internetových prohlížečů nebo e-maily. V lokální síti se rozšíří pomocí získaných přihlašovacích údajů, využitím zranitelností (EternalBlue) neaktualizovaných systémů nebo prolomením slabých hesel. TrickBot také vypíná službu Windows Defender, aby snížil šanci na odhalení.

Poté, co TrickBot získá ze sítě oběti maximum informací, útok může dál pokračovat nainstalováním ransomwaru Ryuk. Ransomware zašifruje data organizace, paralyzuje její celou síť a následně po oběti požaduje výkupné. Výkupné obecně nedoporučujeme platit. I po zaplacení si nemůžete být jisti, že útočník data skutečně dešifruje. Největší zárukou pro obnovení dat jsou off-line zálohy

Pro omezení rizika platí obecná best practice doporučení. Viz např. https://www.govcert.cz/cs/informacni-servis/doporuceni/2701-bezpecnostni-doporuceni-nckb-pro-sitove-spravce-verze-3-0/

Zejména doporučujeme mít logicky segmentovanou síť, aktuální antivirový SW, udržovat aktuální prvky infrastruktury a pravidelně aplikovat bezpečnostní aktualizace (zejména pro CVE-2017-0144).

Dále doporučujeme kontrolovat stav a konzistenci záloh, omezit otevřené služby v síti (zejména Remote Desktop Protocol), používat politiku silných hesel (ideálně v kombinaci s druhým faktorem) a dodržovat pravidlo minimálního nutného přístupu (z pohledu práv uživatelů, sdílení adresářů, atp.).

V neposlední řadě je potřeba školit uživatele, zejména ohledně phishingu a politiky hesel, a plošně zakázat spouštění maker. Více k nastavení Microsoft Office maker viz https://support.office.com/cs-cz/article/povolen%C3%AD-nebo-z%C3%A1kaz-maker-v-souborech-office-12b036fd-d140-4e74-b45e-16fed1a7e5c6

Další zdroje informací, doporučení a indikátorů kompromitace:

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-0144

https://www.cisecurity.org/white-papers/security-primer-trickbot/

https://www.cybereason.com/blog/triple-threat-emotet-deploys-trickbot-to-steal-data-spread-ryuk-ransomware

https://littlefield.co/threes-a-crowd-new-trickbot-emotet-ryuk-ransomware-16d1e25f72f4

https://paste.cryptolaemus.com/ (daily Emotet IoCs)

Dodatečné indikátory kompromitace:

IP adresy C&C servery

hXXps://5.182.210[.]132:443 09.12.2019

hXXps://23.94.70[.]12:443 09.12.2019

hXXps://64.44.51[.]106:443 06.12.2019

hXXps://85.143.220[.]41:443 02.12.2019

hXXps://107.172.29[.]108:443 02.12.2019

hXXps://107.181.187[.]221:443 28.11.2019

hXXps://172.82.152[.]136:443 09.12.2019

hXXps://184.164.137[.]190:443 09.12.2019

hXXps://186.232.91[.]240:449 26.10.2019

hXXps://194.5.250[.]62:443 09.12.2019

hXXps://195.54.162[.]179:443 09.12.2019

hXXps://198.46.161[.]213:443 09.12.2019

Hashe souborů:

E051DEC1ED1B04419A9CD955199E2DE9

DBAE3CFBB12A99DFACB14294EB431E5C

Pár dalších postřehů

Jsem optimista, přesto ale očekávám, že se s těmito útoky budeme střetávat častěji. Zabezpečení některých organizací je totiž tristní. Příkladem budiž článek Proč by hackeři útočili zrovna na nás? Zranitelných systémů v ČR může být přes 1600. To se ale vztahuje „pouze“ k průmyslovým systémům. O špatné situaci obecně může hodně napovědět služba shodan.io. Stačí si vylistovat kolik počítačů má z internetu dostupnou službu RDP (vzdálená plocha), přes kterou se útoky často realizují. Ale o tom příště, jsou Vánoce.

Snad jen malá ochutnávka…

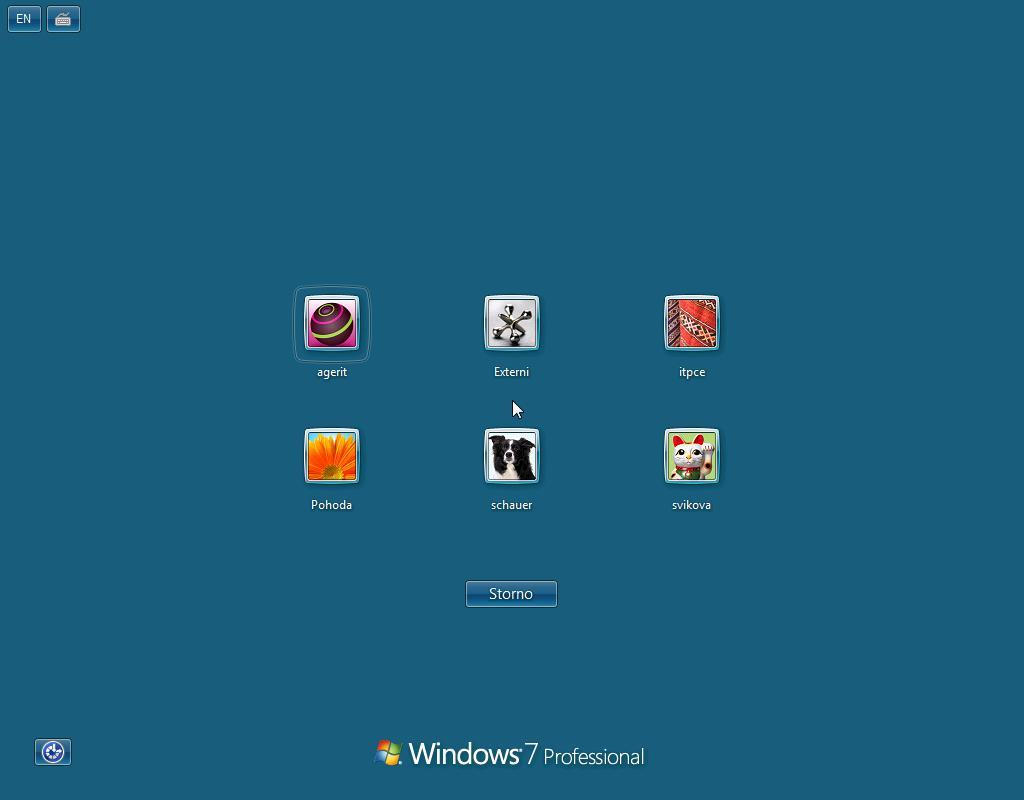

Na servery v ČR se často instaluje učetní systém Stormware Pohoda, ke kterému se pak přistupuje skrze vzdálenou plochu – RDP. V pořádku, pokud je tato komunikace schována za VPN spojením nebo alespoň omezena z určitého rozsahu IP adres.

Na první pokus lze přes službu shodan.io objevit desítky počítačů, které nesplňují nic z výše uvedeného. A máte to rovnou i se snímkem obrazovky! Zde ukázka firmy s vystaveným Windows 7 do celého internetu. Pokud je to v tomhle stavu, lze předpokládat, že i hesla budou ve stylu „Admin123“. Prostě ideální cíl pro útok ransomware!

Thanks for sharing nice information for us. I appreciate this content and willing to share with my friends.